Attenzione agli inviti Google Docs: un’app ruba gli indirizzi Gmail

Gmail e Google Docs sono nel bersaglio di un attacco di phishing cominciato martedì e che si è diffuso molto rapidamente, perché è così ben congegnato che anche per utenti esperti e consapevoli è molto facile cadere nella trappola.

Il risultato è che un’app malevola prende il controllo della casella Gmail, potendone leggere i messaggi e usare la rubrica degli indirizzi per diffondersi ulteriormente ai contatti della vittima.

Le email di phishing, apparentemente al momento bloccate da Google, invita i destinatari ad aprire quello che appare a tutti gli effetti come un normale documento di Google Docs/G Suite. Il dominio è effettivamente di Google, e quindi anche i certificati SSL sono perfettamente validi.

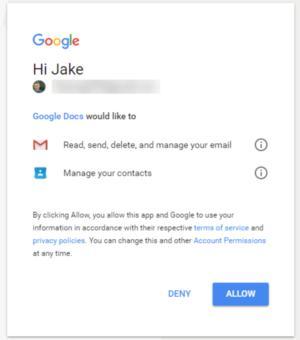

Il link, in realtà, concede a un’app che si chiama Google Docs, ma non è la vera app di Google (ebbene sì, Google non ha fatto controlli a riguardo), i privilegi per accedere all’account Gmail della vittima, il tutto sempre usando il normale e legittimo servizio di login di Google.

L’unica indicazione che ci sia qualcosa di sospetto in questo invito la si può avere solo cliccando sul link per ottenere più informazioni sullo sviluppatore dell’app, che non corrispondono ai riferimenti tipici di Google.

La pagina di destinazione del link è effettivamente ospitata su Google, così come è perfettamente legittima la pagina di selezione account e login.

Il meccanismo sfruttato è simile a uno già conosciuto e che prende di mira il protocollo OAuth, che permette a servizi distinti di concedere autorizzazioni all’accesso senza bisogno di scambiare la password dell’utente.

“L’attacco è ben congengnato e sfrutta la possibilità di linkare un account Google a un’app di terze parti”, ha detto Mark Nunnikhoven, vice president della ricerca cloud per l’azienda di sicurezza Trend Micro.

Sfruttare OAuth per accedere a un account è particolarmente critico, perché bypassa la necessità di rubare le credenziali di accesso, e non viene limitato dalla verifica in due passaggi di Google.

Il mese scorso Trend Micro ha diffuso una nota in cui diceva che il gruppo di hacker russo Fancy Bear, ritenuto vicino agli apparati governativi, stave usando una tecnica simile per portare attacchi abusando del protocollo OAuth. Gli esperti però non ritengono che Fancy Bear sia il responsabile in questo caso, perché l’attacco è estremamente diffuso, mentre Fancy Bear di solito agisce su bersagli molto mirati e di alto profilo, evitando di dare troppo nell’occhio.

Fortunatamente, Google si è mossa rapidamente per fermare l’attacco di phishing. “Abbiamo rimosso le pagine incriminate, prodotto un update per il servizio Safe Browsing e il nostro team di sicurezza sta lavorando per evitare che attacchi di questo tipo possano accadere di nuovo”, ha dichiarato Google.

Malgrado ciò, conviene prestare molta attenzione agli inviti di Google Docs e più in generale ogni volta che un’app o una pagina web richiedono permessi che richiedono il login su servizi di Google o altre terze parti.

Quando si riceve un invito via email con un link per accedere a un servizio che richiede l’autenticazione, è bene verificare con il mittente, magari per telefono, che si tratti di un’email legittima e mandata intenzionalmente.

È sempre bene anche verificare periodicamente attraverso il Controllo sicurezza dell’account Google che solo i dispositivi e le app effettivamente in nostro controllo abbiamo il permesso di accedere all’account.