Il malware Stantinko ha già colpito mezzo milione di utenti

I ricercatori di ESET hanno individuato ed esaminato un nuovo e sofisticato tipo di malware che finora ha colpito mezzo milione di utenti. Questo malware, soprannominato, Stantinko, spinge le vittime a scaricare software pirata da falsi siti torrent ed è costantemente mutato negli ultimi cinque anni per evitare di essere rilevato.

Statinko è una rete di bot che crea profitti installando delle estensioni nei browser così da poter visualizzare falsi annunci pubblicitari durante la navigazione web. Quando lo si installa su una macchina, può effettuare un’enorme quantità di ricerche anonime su Google e creare degli account su Facebook che possono mettere Mi piace sulle immagini, sulle pagine e addirittura aggiungere amici.

La capacità di Stantinko di evitare la rilevazione degli antivirus si basa su sofisticate tecniche di offuscamento e sulla possibilità di nascondersi dietro ai codici che sembrano legittimi. Usando tecniche avanzate, il codice pericoloso viene crittografato in un file o nel Registro di Windows.

Successivamente il malware lo decodifica utilizzando una chiave generata durante l’iniziale compromissione. Il suo comportamento pericoloso non può essere rilevato fin quando non riceve nuovi componenti dal suo server di comando e controllo, il che rende estremamente difficile rilevarlo in un sistema infettato.

Una volta che una macchina è stata compromessa, il malware installa due servizi Windows pericolosi che vengono eseguiti automaticamente a ogni avvio del sistema. “È difficile sbarazzarsene una volta che si viene infettati, perché ogni servizio di cui è composto ha la capacità di reinstallare gli altri nel caso venissero eliminati dal sistema. Per risolvere del tutto il problema, l’utente deve eliminare contemporaneamente entrambi i servizi” ha spiegato Frédéric Vachon, ricercatore malware di ESET.

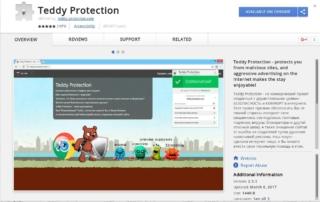

Dopo essere penetrato nel sistema, Stantinko installa due plugin per il browser, entrambi disponibili sullo Store Web di Google Chrome: The Safe Surfing e Teddy Protection. “Tutti e due i plugin erano ancora disponibili online durante la nostra analisi” ha dichiarato Marc-Etienne Léveillé, ricercatore malware senior di ESET. “A prima vista, sembrano delle estensioni per il browser legittime che addirittura hanno un sito Web. Tuttavia, quando vengono installate da Stantinko, le estensioni ricevono una configurazione differente che contiene delle regole per generare clic fraudolenti e per inserire annunci pubblicitari non desiderati.”

Le informazioni relative ai siti che sono stati vittima degli attacchi brute force condotti da macchine infettate da Stantinko, che ne individuano le password provando migliaia di credenziali differenti, possono essere rivendute nel mercato nero.