Skygofree: ecco il trojan spione che colpisce solo l’Italia

Quasi tutti i trojan in circolazione hanno in comune più o meno le stesse caratteristiche. Dopo essersi insinuati nei dispositivi, possono appropriarsi delle informazioni di pagamenti del proprietario, effettuare il mining di criptomonete al posto del cybercriminali oppure cifrare i dati e richiedono un riscatto. Tuttavia, alcuni trojan posseggono capacità che ricordano film di spionaggio degni di Hollywood.

Di recente Kaspersky Lab ha scoperto Skygofree, trojan dalla natura quanto mai sfaccettata che può, ad esempio, rintracciare l’ubicazione di un dispositivo su cui è installato e attivare la registrazione audio quando il proprietario del dispositivo si trova in un determinato luogo. In questo modo i cybercriminali possono ascoltare ciò che succede quando la vittima si trova in ufficio o a casa del proprio capo.

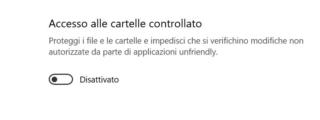

Un’altra tecnica interessante impiegata da Skygofree è la connessione (senza che l’utente se ne accorga) dello smartphone o del tablet infetto a una rete Wi-Fi controllata dai cybercriminali, anche quando il proprietario ha disattivato le connessioni Wi-Fi sul dispositivo. In questo modo i cybercriminali possono raccogliere e analizzare il traffico e sapere esattamente quali siti sono stati visitati dall’utente vittima, cosi come le sue credenziali di accesso, password e numeri di carte di credito.

Skygofree, che per ora sembra aver contagiato solo dispositivi Android, possiede anche un paio di funzionalità che gli consentono di operare in modalità standby. Ad esempio, l’ultima versione di Android può fermare automaticamente i processi non attivi per risparmiare batteria, ma Skygofree è in grado di superare questo ostacolo inviando notifiche di sistema. Inoltre, su una delle marche più famose di smartphone (Huawei) dove le app preferite sono disponibili quando lo schermo è spento, Skygofree si aggiunge automaticamente alla lista di queste app.

Skygofree può monitorare app popolari quali Facebook Messenger, Skype, Viber e WhatsApp e, a proposito di quest’ultima, gli sviluppatori sono stati piuttosto abili. Il trojan infatti legge i messaggi Whatsapp mediante i servizi di accessibilità rivolti a non vedenti e non udenti per controllare i dispositivi infetti.

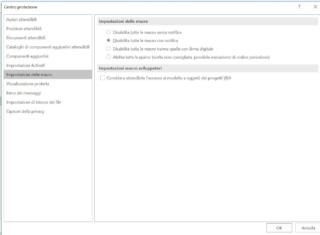

Si tratta di una sorta di “occhio digitale” che legge ciò che c’è sullo schermo e, nel caso di Skygofree, raccoglie i messaggi WhatsApp. L’uso dei servizi di accessibilità richiede l’autorizzazione dell’utente, ma il malware nasconde questa autorizzazione all’interno di altre richieste apparentemente innocenti.

Infine, ultimo ma non meno importante, Skygofree può attivare segretamente la fotocamera frontale e scattare una foto dell’utente quando sblocca il dispositivo, immagini che i cybercriminali possono utilizzare chissà in quanti modi. Pur essendo innovativo in certi aspetti, questo trojan possiede anche funzionalità classiche e può così intercettare chiamate, SMS, annotazioni sul calendario e altri dati dell’utente.

Anche se Kaspersky Lab l’ha scoperto solo alla fine del 2017, è emerso che i cybercriminali si servono di Skygofree già dal 2014. Durante gli ultimi tre anni si è evoluto da un malware come gli altri a uno spywall articolato e multifunzione che si diffonde mediante siti falsi di compagnie telefoniche per dispositivi mobili (Tre e Vodafone per la precisione). Skygofree si spaccia infatti per un aggiornamento in grado di aumentare la velocità di Internet sul telefono.

Se l’utente abbocca e scarica il trojan, appare una notifica in cui si avvisa che la configurazione delle impostazioni è in corso e, nel frattempo, Skygofree si nasconde agli occhi dell’utente e richiede ulteriori istruzioni al command server. A seconda della risposta, si scaricano diversi payload. Per ora i ricercatori di Kaspersky Lab hanno individuato solo poche infezioni ma, purtroppo, tutte in Italia.

Per evitare di rimanere vittime di Skygofree, Kaspersky consiglia di installare app solo dagli store ufficiali, di prestare attenzione a errori di ortografia nei nomi delle app e di controllare se l’app ha un numero esiguo di download o se richiede autorizzazioni sospette, oltre a utilizzare applicazioni di sicurezza mobile (per esempio Kaspersky Internet Security for Android o Kaspersky Security for Mobile per gli utenti business) che proteggono da app e file dannosi, da siti Internet sospetti e da link pericolosi.