Proteggere la rete dai dispositivi IoT invisibili o non gestiti dall’IT

Se proteggere la rete aziendale dai pc e smartphone personali di dipendenti, ospiti o fornitori è di per sé una questione delicata, le minacce che arrivano da dispositivi IoT o apparecchiature che non hanno un sistema operativo aggiornabile è un incubo sempre più grande per i responsabili IT.

Stampanti, telecamere, smart tv nelle sale riunioni, termostati, sistemi di domotica e per l’automazione degli edifici, ma anche apparecchiature elettromedicali o industriali hanno spesso sistemi operativi non aggiornati e possono quindi essere abusati per ottenere un accesso sulla rete.

In alcune realtà, questo tipo di dispositivi rappresenta il 90% di quelli collegati in rete, e risulta invisibile all’IT e alle sue piattaforme di cybersecurity basate sul rilevamento endpoint.

Con il Cyber Resilience Act l’Unione Europea sta cercando di metterci una pezza (e perdonate il gioco di parole con l’inglese patch), imponendo a produttori e rivenditori delle misure minime come la gestione delle segnalazioni di vulnerabilità e il rilascio di aggiornamenti, ma la norma è ancora nelle sue fasi iniziali di discussione e già prevede per i costruttori una finestra di due anni per adeguarsi alla normativa.

Nel frattempo, per i responsabili IT fanno fatica non solo a tenere traccia degli aggiornamenti firmware e delle vulnerabilità note, ma anche ad avere un chiaro quadro del numero e del tipo di dispositivi che si collegano alla rete aziendale, e spesso non riescono nemmeno ad adeguarsi alle normative o linee guida già adottate, con gravi conseguenze per la compliance.

“Stiamo vedendo che solo il venti percento dei clienti italiani hanno applicato il framework nazionale di cybersicurezza – data protection 2.0”, afferma Nicola Altavilla, Country Manager Italy & Mediterranean Area di Armis, azienda di cybersecurity nata 7 anni fa in Israele ma oggi basata a Palo Alto e da un anno presente anche in Italia, sottolineando che l’azienda è in grado di coprire le attività previste dai primi cinque punti del framework (qui una nostra intervista ad Altavilla dello scorso settembre).

CISO e IT manager italiani troppo sereni?

Il dato citato da Altavilla è contenuto nella ricerca Armis State of Cyberwarfare and Trends Report: 2022-2023, dalla quale emerge una bassa preoccupazione dei responsabili della cybersecurity italiani.

Sebbene l’85 percento dei CISO, IT e cybersecurity manager italiani intervistati per la ricerca dichiara che la propria organizzazione dispone di misure per rispondere alle minacce informatiche, i connazionali sono meno preoccupati dei colleghi stranieri rispetto ai rischi di cyberwarfare nell’attuale situazione geopolitica: solo il 29 percento degli in

Nicola Altavilla, country manager Armis Italia

tervistati italiani si è trovato fortemente d’accordo con l’affermazione che questo rappresenta un rischio strategico per l’organizzazione, contro il 44 percento degli intervistati a livello globale.

Leggi anche: Sicurezza IoT in Italia: tanti passi avanti, ma i rischi restano

Questo nonostante una fiducia nelle capacità di difesa dai cyberattacchi da parte del proprio governo molto più bassa rispetto ai colleghi stranieri. Solo il 18 percento si sente molto fiducioso contro il 33 percento a livello globale.

Tornando al Framework Nazionale per la Cybersecurity e la Data Protection, due aziende su cinque (41%) dichiarano di non aver intrapreso azioni per essere conformi alle raccomandazioni, e solo il 7% delle organizzazioni in area governativa dichiara di avere un piano conforme.

Le cose vanno meglio nel settore finanziario e bancario, con il 33% degli intervistati che dichiara di aver implementato un piano pienamente conforme, ma piuttosto male nel manifatturiero e nel retail, dove solo il 25 e 21 percento rispettivamente dichiara di non aver ancora implementato un piano.

La cosa più preoccupante è che l’84 percento degli intervistati ammette che la propria organizzazione detiene dati particolari o è soggetta a regolamentazione. L’attenzione viene posta quindi molto più sulla protezione dei dati e il rilevamento delle intrusioni rispetto alle misure per prevenire l’attacco. Chiudere la stalla dopo che i buoi sono scappati.

“Dai risultati di questo studio emerge chiaramente che le organizzazioni italiane non condividono le preoccupazioni della maggior parte degli altri Paesi riguardo alla minaccia della guerra informatica e hanno ancora molta strada da fare per quanto riguarda la compliance”, ha dichiarato Altavilla che prosegue: “entrambi questi problemi possono essere affrontati con una maggiore visibilità degli asset, la gestione delle vulnerabilità e la valutazione continua dei rischi. Armis è in una posizione unica per assistere le organizzazioni italiane nel raggiungimento della conformità e nel miglioramento delle loro posizioni di sicurezza”.

La soluzione Armis al problema dei dispositivi IoT invisibili

Armis si propone infatti di gestire i problemi dell’asset inventory e della gestione delle vulnerabilità per tutti i dispositivi non gestiti e non gestibili attraverso soluzioni di sicurezza endpoint.

Il sistema, di tipo agentless, prevede l’installazione di una sonda (Collector) all’interno della rete aziendale. Il Collector rileva ogni dispositivo collegato alla rete e ne raccoglie i metadati essenziali (vendor, versione del firmware…) per inviarli in cloud – su un’istanza AWS interamente dedicata al cliente in conformità a Gdpr e norme ISO 27001 – dove vengono confrontati con un datalake che al momento censisce più di tre miliardi di dispositivi, segnalando poi al cliente la presenza di eventuali aggiornamenti o anomalie di comportamento del dispositivo.

I segnali raccolti dalla piattaforma Armis possono essere integrati con le soluzioni dei principali vendor prodotti e soluzioni di cybersecurity (per esempio Siem, EDR, firwall) in modo che questi si attivino per isolare quei dispositivi dalla rete.

Trattandosi di una soluzione venduta come Software as a Service, quando un vendor cambia le caratteristiche del proprio prodotto, è Armis che si preoccupa di fare gli aggiornamenti necessari a garantire il funzionamento dell’integrazione con quel prodotto, rassicura Altavilla.

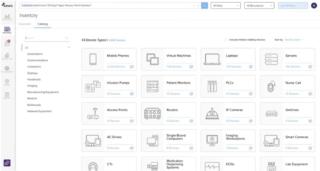

La grande varietà di dispositivi IoT che si possono trovare in una struttura ospedaliera.

Le funzioni di asset discovery possono essere usate non solo a fini di cyber security, ma anche per una più efficace gestione delle risorse, identificando apparati che non stanno lavorando come o quanto dovrebbero. “Per esempio, un’azienda ospedaliera può rendersi conto che la TAC di un reparto viene usata al massimo delle sue capacità, mentre in un reparto vicino è spenta per la maggior parte del tempo. Inoltre, spesso la funzione di ingegneria clinica ha un manager separato dal responsabile IT della struttura”, ci racconta Altavilla.

La soluzione include di base le funzionalità di asset discovery, un rilevamento delle vulnerabilità di base (è disponibile una versione più evoluta come add-on), l’integrazione con terze parti, il supporto per il deployment attraverso un partner e successivamente h24.

Vista la grande variabilità sui dispositivi collegati, il canone di abbonamento viene quantificato al numero di sedi e su quello dei dipendenti dell’azienda, permettendo così un costo ricorsivo fisso e privo di sorprese.