Quando l’IA aiuta a individuare i tentativi di violazione degli account

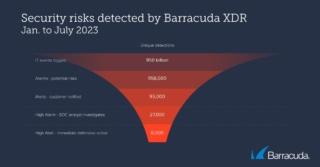

Grazie alla sua capacità di definire i pattern delle attività normali e di identificare le anomalie, l’intelligenza artificiale rappresenta un potente strumento di sicurezza contro gli hacker che cercano di eseguire una violazione degli account compromessi con credenziali legittime. Nella prima metà del 2023, l’analisi dei modelli ha aiutato la piattaforma di sicurezza Barracuda Managed XDR a rilevare e neutralizzare migliaia di incidenti a rischio elevato in quasi mille miliardi di eventi IT osservati complessivamente.

I tre rilevamenti ad alto rischio più comuni, intesi come minacce che richiedono un’azione difensiva immediata, sono stati i seguenti.

Rilevamenti di login “impossible travel”

In questi casi si riscontrano, in rapida successione temporale, più tentativi di accesso a un account in cloud da due posizioni geografiche diverse e separate da una distanza impossibile da coprire nel tempo intercorso tra un login e l’altro. Se, da un lato, questo potrebbe indicare l’utilizzo di una VPN in una delle sessioni da parte dell’utente, più spesso è il segnale del fatto che un hacker ha ottenuto accesso all’account.

“In un incidente analizzato dal team del Security Operations Center di Barracuda, un utente ha eseguito il login nel proprio account Microsoft 365 dalla California e solo 13 minuti dopo dalla Virginia” spiega Merium Khalid, Director SOC Offensive Security di Barracuda. “Per compiere fisicamente uno spostamento simile, avrebbe dovuto viaggiare a una velocità superiore a 16.000 chilometri orari. L’IP usato per accedere dalla Virginia non era associato a un indirizzo VPN noto e l’utente non eseguiva abitualmente il login da questo luogo. Abbiamo informato il cliente, il quale ha confermato che si trattava di un login non autorizzato; dunque abbiamo immediatamente reimpostato le password ed estromesso l’utente malevolo da tutti gli account attivi”.

Rilevamenti di anomalie

Si tratta di attività inusuali o inaspettate nell’account di un utente, quali, per esempio, login rari o mai verificatisi prima, pattern insoliti di accesso ai file o la creazione di un numero eccessivo di account per un singolo utente o un’azienda. Tali eventi possono essere rivelatori di una serie di problemi, tra cui infezioni malware, attacchi di phishing e minacce interne.

Comunicazioni con destinatari malevoli noti

Si tratta di comunicazioni con indirizzi IP segnalati come sospetti o notoriamente malevoli. Possono essere un segnale di un’infezione malware o di un attacco di phishing ed è necessario mettere immediatamente in quarantena il computer.

“Ciascuno di noi ha un profilo digitale unico in termini di modalità, tempi e luoghi di lavoro”, aggiunge Khalid. “Se un evento IT non rientra in questi pattern, allora il rilevamento basato su IA fa scattare un allarme. Tuttavia, benché possa potenziare notevolmente la sicurezza, l’IA può anche essere utilizzata per scopi malevoli, per esempio per creare e-mail molto convincenti o per adattare un codice malevolo a specifici target o a condizioni di sicurezza mutevoli. Per proteggere l’azienda e i dipendenti da tecniche di attacco in rapida evoluzione e sempre più intelligenti, è necessaria una sicurezza profonda e stratificata, che includa misure di autenticazione efficaci, regolari attività di formazione dei dipendenti e aggiornamento dei software, il tutto supportato da una visibilità completa e da un continuo monitoraggio di reti, applicazioni ed endpoint”.