Cybersecurity: l’Italia è ancora in balìa di attacchi DDoS da parte di attivisti

Continuano a crescere in numero e intensità gli attacchi informatici in tutto il mondo (+12%), e purtroppo l’Italia continua a distinguersi per una crescita molto superiore alla media globale (+65%). Sebbene il tasso di crescita appaia più basso rispetto al drammatico dato dello scorso anno (+169% in Italia contro un 21% globale), è bene ricordare che si tratta di valori incrementali, come ben rappresentato dall’immagine di apertura.

I dati del rapporto 2024, relativo a dati del 2023 e che il Clusit ha anticipato alla stampa, indicano sempre più che, nel panorama mondiale della cybersecurity, l’Italia rappresenta un’anomalia. Analizzando i fattori che contribuiscono a differenziare l’Italia dal resto del mondo, alcuni indicatori rivelano una verità dolce e amara.

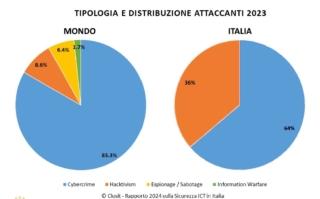

A differenza dal resto del mondo, dove quattro attacchi su cinque sono condotti da criminali con finalità economica e comportano danni elevati o critici, in Italia è molto più forte la componente di hacktivismo (36%). Quasi la metà di tutti gli attacchi di hacktivismo a livello globale (47%) è stata messa a segno in Italia.

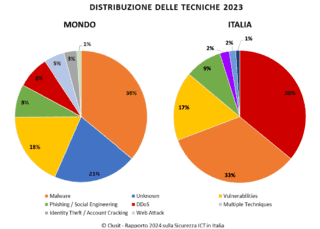

Gli attivisti conducono attacchi per lo più dimostrativi (la tecnica più usata in Italia, con il 36%, è stata il Distributed Denial of Service), che nel resto del mondo pesa solo per l’8 percento delle diverse utilizzate. Paragonabili l’utilizzo di malware e lo sfruttamento di vulnerabilità. Crescono dell’87 percento in Italia gli attacchi realizzati attraverso phishing e social engineering, che fanno leva sulle scarse competenze digitali per ingannare le vittime, trovando terreno fertile in Italia.

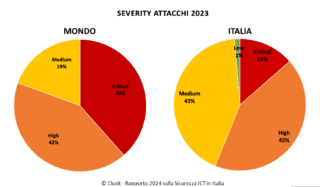

Questo tipo di attacchi, che mira a interrompere temporaneamente il servizio per un tempo limitato alla durata dell’attaco, ha quindi conseguenze meno severe, sottolinea Luca Bechelli del Comitato Scientifico del Clusit. In Italia il 43 percento degli attacchi è classificato di gravità media e l’1 percento bassa, mentre a livello globale gli attacchi di livello alto e quelli critici sono più dell’80 percento.

L’aumento nel numero e nell’intensità degli attacchi DDoS è stato rilevato anche dall’analisi che il SOC di Fastweb include nel rapporto Clusit, effettuata su 56 milioni di eventi riconducibili a rischio cyber e presentati da Gabriele Scialò, Product marketing manager dei servizi di cybersecurity. Cresce del 32 percento il numero di attacchi DDoS ad alto impatto, e cresce ancor di più la banda impiegata in questi attacchi: +72 percento.

Ci sono anche notizie positive nell’analisi di Fastweb: diminuiscono dell’8 percento i server che espongono servizi critici su internet (pur rimanendo 38.000), e calano del 3 percento le infezioni da malware e botnet.

Non a caso, il settore più colpito in Italia è quello pubblico, che include il settore militare e delle forze di polizia, destinatari appunto di attacchi con motivazione di protesta politica.

Da un lato, quindi, possiamo consolarci con il fatto che sì, subiamo più attacchi degli altri, ma molti di questi non sono poi così gravi. Guardando l’altro lato della medaglia, però, possiamo dire che probabilmente in Italia abbiamo così tanti attacchi – e in particolare nel settore pubblico e nel manifatturiero – perché non siamo nemmeno in grado di difenderci da attacchi dimostrativi a bassa intensità che altri paesi riescono invece a respingere, tanto da non farli quasi rientrare nei radar.

Vaso di coccio tra vasi di ferro, l’Italia è un bersaglio facile anche per gli attacchi dimostrativi

In questo momento di turbolenza geopolitica, vaso di coccio tra vasi di ferro, l’Italia è un bersaglio facile anche per gli attacchi dimostrativi da parte di attivisti nell’orbita di organizzazioni straniere (ricordiamo gli attacchi DDoS di matrice russa alle banche della scorsa estate e, più di recente, a siti dell’esercito e della polizia).

Cosa possono fare le aziende italiane per difendersi?

Commentando le consuete raccomandazioni che il rapporto include, Silvio Pennasilico (Comitato Direttivo Clusit) sottolinea che anche nelle medie aziende la complessità è diventata enorme, con tantissimi sistemi intercorrelati che è difficile tenere aggiornati e protetti. “La governance non è più un aspetto formale, ma deve diventare attività sostanziale. Per farlo bisogna sviluppare una cultura della conoscenza e gestione dei rischi cyber, sia nelle organizzazioni che nella società. Oltre ad applicare velocemente le patch, sarebbe poi interessante sviluppare software con meno vulnerabilità in origine”, ha affermato.

Pennasilico ha anche aggiunto che secondo l’Osservatorio del Politecnico di Milano la spesa per la cybersecurity in Italia sta aumentando a doppia cifra ma – sottolinea Faggioli – la spesa rimane allo 0,12 percento del PIL, laddove altri paesi europei spendono più del doppio.

E probabilmente la spesa va a senso unico per protezione dalle minacce maggiormente percepite (il malware e il ransomware), e non in modo ottimizzato rispetto all’effettiva distribuzione degli attacchi, tralasciando per esempio la protezione della rete potrebbe respingere gli attacchi DDoS, commenta Sofia Scozzari del Comitato Direttivo.