Hacking Team: il buono, il brutto e i cattivi

Nella vicenda della violazione di Hacking Team e della successiva diffusione di 400 GB di dati che comprendono un milione di messaggi email pubblicati su WikiLeaks nei giorni scorsi ci sono aspetti positivi e aspetti negativi.

Se fossimo in un film ci sarebbe un cattivo (c’è sempre un cattivo), molto chiaramente identificabile. Nella realtà, i confini non sono mai così netti, o quanto meno di cattivi ce ne sono più di uno.

Ripercorriamo i fatti principali, anche alla luce dei commenti e del materiale che mano a mano sta affiorando dall’archivio di comunicazioni indicizzato da WikiLeaks, per fare un primo bilancio della vicenda.

Il buono

Se, come sembra emergere dalle email, Hacking Team è stata molto disinvolta nel vendere i propri software di intrusione, sorveglianza e offensive security a regimi diversamente democratici, la rivelazione della lista dei clienti e del codice sorgente dei tool usati potrebbe giovare a giornalisti, oppositori e attivisti di quei paesi, che potranno ora essere più attenti nel loro uso della tecnologia.

I principali produttori di antivirus stanno cominciando a riconoscere i vari software di Hacking Team come malware, grazie al codice sorgente del Remote Control System diffuso al pubblico.

La rivelazione delle falle di sicurezza in software e sistemi operativi sfruttate da RCS per penetrare nei sistemi dei bersagli e finora sconosciute (le cosiddette vulnerabilità “0 day”) sta permettendo ai produttori di software di rilasciare aggiornamenti che rendono i sistemi di tutti noi, e non solo quelli dei bersagli di investigazione, più sicuri. Queste vulnerabilità, del resto, potevano essere sfruttate da chiunque le avesse prima o poi scoperte, cyber criminali compresi.

Gran parte del potenziale aggressivo di RCS è bruciato per sempre, e con questo ci troviamo a valutare l’altro lato della medaglia.

Il brutto

Un efficace strumento e un’organizzazione qualificata che, se usato nei confini delle garanzie e dei controlli di un paese democratico erano efficaci nell’aiutare le forze dell’ordine a intercettare e condannare criminali di ogni sorta, da oggi non servono più a nulla. Un peccato, e un grosso problema per il proseguimento delle indagini ancora in corso.

Ma c’è di più. Per via di un frammento di codice trovato nei file sottratti e che sembrerebbe avere lo scopo di impiantare prove nel computer del soggetto sorvegliato (nella fattispecie, video pedo pornografici), potrebbero venire riaperti alcuni processi già eseguiti, e annullate le relative condanne. Anche se i colpevoli lo erano davvero. Solo il tempo e l’analisi del codice diranno se questa era davvero una funzionalità dei software di Hacking Team, o se quel codice fosse solo un esercizio di stile o altro ancora.

Come segnala anche Hacking Team in una nota, migliaia soggetti incontrollati e incontrollabili dispongono ora di un efficace sistema di attacco che prima era appannaggio delle forze di polizia. Certo, la conoscenza pubblica delle vulnerabilità e degli strumenti di attacco sta consentendo ai fornitori di sicurezza informatica di creare le contromisure, ma fino a quando tutte le vulnerabilità non saranno patchate, e quelle patch applicate dagli utenti, la rete sarà un posto un po’ più pericoloso.

Secondo Claudio Agosti, che 9 anni fa ha lavorato per Hacking Team occupandosi di sicurezza difensiva (penetration test) e sostenitore della privacy e dei diritti digitali, i benefici della consapevolezza portata dal “leak” superano in ogni caso i rischi temporanei. Il Remote Control System non sarebbe poi così diverso dalle decine di kit simili che circolano in rete.

Agosti (conosciuto negli ambienti underground con il nickname “Vecna”), lo ha scritto in un interessante articolo in inglese su Medium, intitolato “Ho lavorato in #HackingTeam, le mie email sono su WikiLeaks e per me non è un problema”, che vi consigliamo di leggere.

Nell’articolo, oltre al già citato sistema per impiantare prove, Agosti evidenzia altri due aspetti preoccupanti, che devono ancora essere indagati: la presenza nel software di un “kill switch”, che bloccherebbe le installazioni dei clienti su comando di Hacking Team, e addirittura la presenza di backdoor che permetterebbero ad HT di spiare a sua volta i suoi clienti. A riguardo, Agosti si chiede quali possano essere le conseguenze del fatto che un’azienda privata “abbia più controllo sul software e sui dati di uno stato di quanta ne abbia lo stato stesso”, ed è una domanda più che legittima.

La presenza di sistemi per alterare le prove, del Kill Switch, e soprattutto della ben più grave backdoor non sono ancora confermate, e potrebbero emergere da analisi approfondite del codice.

Di brutto c’è ancora che un’azienda italiana che ha stretti legami con forze dell’ordine e servizi segreti faccia di tutto per evitare le restrizioni alle esportazioni poste contro regimi autoritari o comunque paesi considerati ostili.

Infine, un’azienda che per certi versi rappresentava un’eccellenza italiana forse smetterà di operare, oppure dovrà risalire una china ripidissima per riuscire a ritagliarsi una posizione importante. Di chi è la colpa?

I cattivi

L’identità della persona, o più probabilmente del gruppo o dell’organizzazione che hanno attaccato Hacking Team e diffuso il materiale sottratto non è nota. Dietro al nickname Phineas Fisher, che si è attribuito l’attacco, potrebbe esserci chiunque: un’azienda concorrente, un gruppo di attivisti o un’entità governativa straniera. Persino la stessa Hacking Team, ipotizza sul Fatto Quotidiano Fabio Ghioni, condannato per le incursioni del Tiger Team di Telecom Italia.

Più emergono informazioni dagli archivi di WikiLeaks e dai file diffusi e meno specchiata appare però l’immagine dell’azienda, che non si può certo mettere del tutto dalla parte dei buoni.

Di fronte alla possibilità di restrizioni alle esportazioni di prodotti militari o a doppio uso in regimi noti per essere non democratici, il CEO David Vincenzetti fa di tutto per evadere le domande dell’ONU e degli altri organismi di controllo si adopera con tutti i suoi contatti nelle istituzioni per fare in modo che il proprio software non venga classificato tra il materiale soggetto a embargo.

La finanza e gli investitori non hanno foglie di fico dietro cui nascondersi. Da Parigi, il rappresentante del fondo di investimenti 360 Capital Partners invita addirittura Vincenzetti ad assumersi dei rischi ed effettuare la prevista consegna in Messico, ignorando le restrizioni, per tutelare la “reputazione” di HT.

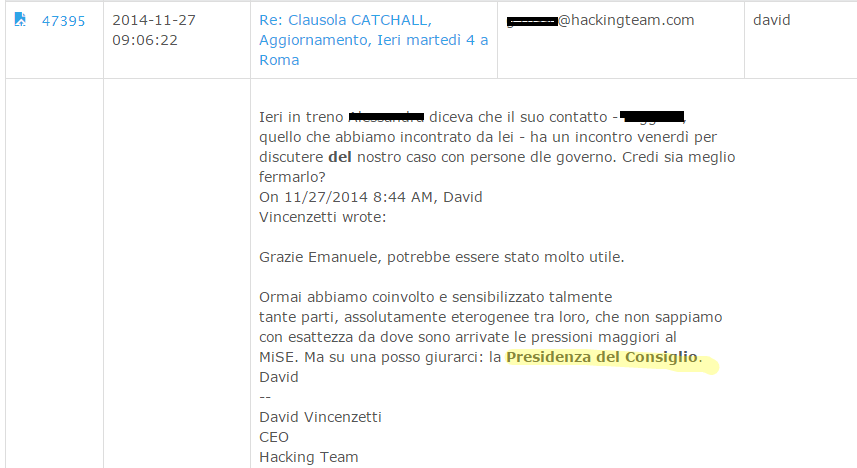

E un certo tipo di supporto, a quanto pare Vincenzetti lo ottiene, anche a livelli molto alti.

Il CEO di HT Vincenzetti afferma che la Presidenza del Consiglio dei Ministri (“ragione sociale” del cliente Servizi) si è adoperata per rimuovere il blocco alle esportazioni di RCS.

Con questo, anche alcune parti del nostro stato non ci fanno una bella figura. Certo, singole funzioni note per non andare troppo per il sottile pur di perseguire i propri scopi (uno sporco lavoro, ma qualcuno deve pur farlo eccetera). La struttura democratica del paese però è ben piantata sulle basi costituzionali del rispetto dei diritti e le libertà umane, giusto? Ecco, non proprio.

Il potere che le informazioni raccolte attraverso apparecchiature elettroniche e digitali odierne può conferire è così grande che è facile lasciarsi prendere la mano, o quanto meno sottostimarne gli effetti, anche agendo alla piena luce del sole.

Lo scorso marzo, stava per essere approvata una versione del decreto Antiterrorismo che consentiva l’uso di strumenti informatici simili a quelli di Hacking Team non solo per prevenire e perseguire reati di matrice terroristica, ma per qualsiasi reato commesso utilizzando un pc o uno smartphone. Postare un commento ingiurioso su Facebook o condividere in rete un film pirata sarebbero potuti diventare motivo sufficiente a passare al microscopio la vita dell’indagato e acquisire tutte le sue comunicazioni passate e presenti.

Come ben dice in un suo post l’on. Stefano Quintarelli, che insieme ad altri ha sollevato la questione e ricondotto per fortuna il parlamento a più miti consigli sull’uso di questi strumenti, i sistemi di captazione occulta (trojan) e le ricerche remote consentono, secondo Quintarelli, “una delle operazioni più invasive che lo Stato possa fare nei confronti dei cittadini, poiché quella metodologia è contestualmente una ispezione (art. 244 c.p.p.), una perquisizione (art. 247 c.p.p), una intercettazione di comunicazioni (266 c.p.p.) e una acquisizione occulta di documenti e dati anche personali (253 c.p.p.). Tutte attività compiute in un luogo, i sistemi informatici privati, che equivalgono al domicilio. E tutte quelle attività vengono fatte al di fuori delle regole e dei limiti dettate per ognuna di esse dal Codice di Procedura Penale”.

Come dicevamo, il testo è stato emendato per contemplare solo lo scopo che si era previsto inizialmente: il contrasto al terrorismo. Ma per una svista (?) ha rischiato di istituire il primo regime di sorveglianza e controllo generalizzati in Europa. In questo caso, avrebbe trovato un fornitore preparato: il video pubblicitario del sistema di monitoraggio governativo Galileo di Hacking Team dichiara che lo strumento è in grado di monitorare “centinaia di migliaia di soggetti da una singola postazione”.

Ma quale paese ha tutti quei terroristi e super-criminali?