GDPR: il percorso di Oracle verso la conformità di aziende e organizzazioni

Mancano 10 mesi all’obbligo di applicazione della GDPR, la nuova normativa europea sulla protezione dei dati personali, ma sono molte le aziende che ancora non hanno affrontato una procedura di valutazione e adeguamento delle proprie infrastrutture e procedure. Si stima che più della metà delle aziende non sarà conforme alla normativa alla scadenza del 25 maggio 2018.

È difficile capire quale sia il grado di consapevolezza sul contenuto della legge e sulle implicazioni di eventuali violazioni (sono previste sanzioni fino al 4% del fatturato globale dell’azienda o 20 milioni di euro). Si tratta infatti di un testo complesso, ed è facile sottostimare il suo impatto o pensare che riguardi una sola funzione aziendale.

Per Troy Kitch, Oracle Senior Principal Product Marketing Director, “è una di quelle situazioni in cui sapere di non sapere è una buona base di partenza per arrivare a definire una strategia efficace e che minimizzi i rischi”.

Troy Kitch, Oracle Senior

Principal Product

Marketing Director

Oracle, che partecipa attivamente alle procedure di studio e adeguamento alla normativa GDPR di molti suoi clienti in settori verticali molto diversi tra loro (qui l’interessante caso di UBI Banca), ritiene che l’esigenza di una strategia organica sia molto sentita dalle aziende, e quelle più virtuose hanno creato dei team interdisciplinari in cui siedono i responsabili delle diverse funzioni coinvolte: IT, legal, auditing, acquisti e contratti, risk management e compliance. Questi team si incontrano periodicamente per definire il campo di applicazione e solo dopo un primo inquadramento è bene nominare il Data Protection Officer, il dirigente responsabile della protezione dei dati, figura prevista espressamente dalla normativa.

La GDPR e i sistemi informativi

Sono diversi i fattori che fanno confluire le attività della GDPR sulla funzione IT. Come sottolinea Alessandro Vallega, Business Development Director Oracle Italia, “la norma contiene dieci articoli che riguardano specificamente la gestione dei sistemi informatici”, con un alto grado di tecnicismo, davanti al quale altre funzioni cedono volentieri il controllo.

Alessandro Vallega,

Business Development

Director Oracle Italia

Gli articoli della GDPR che sono particolarmente interessanti per l’IT sono i seguenti:

– Articoli da 15 a 20, diritti dell’interessato del trattamento

Riguardano l’applicazione pratica dei diritti dell’interessato (informazioni trattate, origine dei dati, loro finalità, rettifica, cancellazione, esportazione…) e quasi tutti richiedono che le applicazioni vengano modificate in modo da permettere l’esercizio di questi diritti;

– Articolo 30, Registri delle attività di trattamento

La documentazione aziendale deve tenere traccia di tutti i dati sensibili: dove sono i dati, dove avvengono i processi e chi è il titolare del trattamento, definendo quindi responsabilità personali individuabili per ogni passaggio;

– Articolo 32, Sicurezza del trattamento

Impone al titolare del trattamento e al responsabile del trattamento di definire i rischi di una violazione o perdita del dato per il soggetto trattato e di definire le misure tecniche necessarie a impedire questi eventi. Per Vallega, questo punto richiede una forte competenza tecnica e la sua soluzione è complessa, perché non esiste una vera “to-do list” a cui sottostare. Per esempio, suggerisce la cifratura dei dati, ma questa da sola non è sufficiente a garantire nulla, se non si definiscono i criteri di accesso ai dati e non si implementa un controllo dell’identità più robusto di una semplice coppia di credenziali.

“L’identità degli utenti è il nuovo perimetro aziendale”, prosegue Vallega, che sottolinea la necessità di impiegare diversi fattori di autenticazione e “sensori” in grado di rilevare indizi di una violazione dell’identità (per esempio, se un utente si collega da una postazione nuova, in un orario strano o esegue operazioni che nessuno dei suoi omologhi ha mai fatto, è possibile che non sia chi dice di essere). Analisi di questo tipo richiedono di inserire importanti elementi di intelligenza artificiale nei Security Operations Centers di aziende e provider IT, anche perché la mole di dati da analizzare – anche in modo postumo sui log di attività – è così vasta che è impossibile da trattare manualmente.

Il cloud: più opportunità che rischi

La mobilità dei dati e lo scarso controllo che in alcuni casi si può esercitare sull’infrastruttura sono spesso visti come un ostacolo alla garanzia di sicurezza e privacy. Di sicuro esiste un problema di scarsa consapevolezza da parte della funzione IT sull’effettivo utilizzo dei servizi cloud in azienda (generalmente l’IT sottostima di dieci volte il numero di servizi cloud usati dai colleghi). Diventa quindi indispensabile un servizio di Cloud Access Security Broker (CASB), che si frappone tra la rete aziendale e i cloud provider per consentire o negare l’utilizzo di alcune risorse cloud in modo estremamente granulare (quali operazioni consentire, a quali utenti, su quale provider…).

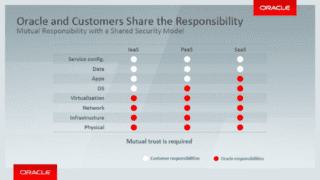

Una volta che si sono definiti, consolidati e protetti i fornitori cloud, c’è l’opportunità di sottoscrivere contratti in cui le responsabilità rispetto all’applicazione della legge siano condivise con il provider. Più alto è il modello di servizio utilizzato (da IaaS a PaaS, fino a SaaS), e meno saranno le responsabilità di cui il cliente deve farsi carico.

Più ci si sposta verso il modello operativo del software as a service, e maggiori sono le responsabilità di cui il cloud provider deve farsi carico.

Considerato che un fornitore cloud si gioca la sua stessa sopravvivenza sulla salvaguardia della sicurezza dell’infrastruttura, delle piattaforme e delle applicazioni, e che può fare economia di scala garantendo a tutti i suoi clienti lo stesso livello di security progettato per quelli più grandi, è molto probabile che un buon cloud provider finisca col garantire una sicurezza maggiore di quanto un’azienda possa mai sperare di raggiungere con i propri mezzi.

GDPR, l’importanza di un partner come Oracle

Con la sua esperienza fatta nel campo a contatto con le maggiori multinazionali, Oracle ha già adeguato i suoi sistemi e applicazioni alla normativa, e definito un percorso di approccio alla GDPR che le aziende clienti possono implementare.

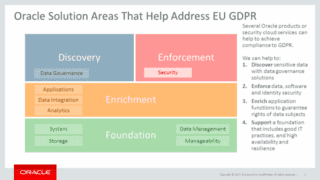

Il percorso di approccio al GDPR di Oracle e le principali aree di intervento.

Differenti prodotti o servizi cloud Oracle possono contribuire a raggiungere la conformità con la General Data Protection Regulation, in queste aree di intervento:

1. Discovery

Scoprire e catalogare le informazioni sensibili presenti in azienda;

2. Enforcement

Effettuare un rigido controllo sui dati, sul software e sulle identità degli utenti;

3. Enrichment

Arricchire le funzionalità delle applicazioni per garantire i diritti dei soggetti del trattamento dei dati.

4. Foundation

Realizzare un’infrastruttura IT ai massimi livelli di disponibilità e resilienza;