Cybersecurity in Italia: boom di eventi malevoli (+180%) e ransomware (+350%)

Continua a peggiorare lo scenario della sicurezza informatica nel mondo, dove nel primo semestre 2021 si sono verificati 1053 cyberattacchi gravi (ovvero con un impatto sistemico in ambiti diversi: sociale, politico, economico e geopolitico), che sono il 24% in più rispetto ai primi sei mesi del 2020. È il principale responso del Rapporto Clusit 2021 presentato nei giorni scorsi, secondo il quale questa escalation oltretutto è probabilmente sottostimata, poiché il campione analizzato comprende solo attacchi di pubblico dominio, con alcune classi di incidenti sottorappresentate.

In particolare sono in aumento del 21% gli attacchi gravi per finalità di Cybercrime (estorsione di denaro alle vittime), che sono l’88% del totale, e del 18% gli attacchi di Information Warfare, la cosiddetta “guerra delle informazioni”. Calano invece gli attacchi di Cyber Espionage (-36,7%), dopo il picco straordinario del 2020 dovuto principalmente allo spionaggio sullo sviluppo di vaccini e cure per il Covid-19.

Il Rapporto Clusit definisce la situazione “un’emergenza globale”. Le perdite stimate per le falle della cybersecurity sono di circa 6mila miliardi di dollari per il 2021, cioè più di tre volte il PIL italiano (dati Cybersecurity Ventures), e aumentano annualmente con tassi a due cifre.

“Da anni siamo di fronte a problematiche che per natura, gravità e dimensione travalicano i confini dell’ICT e della stessa Cyber Security e hanno impatti profondi, duraturi e sistemici su ogni aspetto della società, della politica, dell’economia e della geopolitica”, afferma Andrea Zapparoli Manzoni, co-autore del Rapporto Clusit e membro del Comitato Direttivo Clusit. “Auspichiamo che il PNRR, che alloca circa 45 miliardi di euro per la transizione digitale, possa essere per l’Italia l’occasione di mettersi al passo e colmare le lacune anche in ambito cyber, riducendo in modo significativo la superficie di attacco esposta dal Paese”.

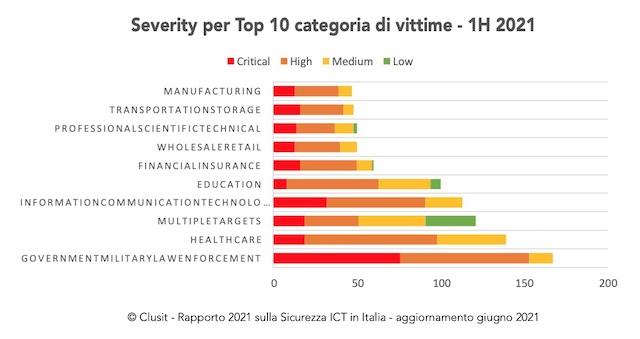

I settori più colpiti: pubblico e sanità

Come nel semestre precedente, il settore più bersagliato rimane il Government (16% del totale degli attacchi), seguito dalla Sanità (13%) e dai “Multiple Targets” (12%) ma molte categorie merceologiche sono in crescita, segno che ormai tutti sono potenziali bersagli.

L’aumento più forte di attacchi rispetto al primo semestre 2020 si registra nei settori Transportation/Storage (+108,7%), Professional, Scientific, Technical (+85,2%), News & Multimedia (+65,2%), Wholesale/Retail (+61,3%), Manufacturing (+46,9%), e Energy/Utilities (+46,2%).

La categoria “Multiple Targets” (attacchi gravi in parallelo contro molte organizzazioni di categorie diverse) è invece in calo del 23,4%. Secondo gli esperti Clusit l’aumento di attacchi gravi su singoli bersagli è un importante campanello di allarme: molti utilizzano tecniche ransomware con l’aggravante della “double extortion”, la minaccia di diffondere i dati rubati se non viene pagato il riscatto.

Attacchi all’Europa in crescita. Faggioli: “Merito della normativa che promuove la trasparenza”

Nel primo semestre 2021 aumentano sensibilmente gli attacchi verso realtà basate in Europa, giunti al 25% e in crescita di 10 punti rispetto ai primi sei mesi del 2020.

“Non credo che i criminali abbiano scoperto che sia più redditizio attaccare l’Europa rispetto ad altre zone del mondo”, scrive nella prefazione del rapporto Gabriele Faggioli, Presidente Clusit. “Penso che in realtà i dati derivino da altri elementi e in particolare dalla spinta delle normative che costringono chi subisce attacchi che comportano violazioni dei dati a segnalarlo, quando dovuto per legge, non solo alle Autorità ma anche agli interessati. Questo, unitamente al fatto che sempre più spesso i criminali rendono noti gli attacchi soprattutto ransomware, ha spinto molte realtà a iniziare a comunicare in modo trasparente al mercato gli attacchi subiti, le conseguenze e gli interventi per ripristinare i sistemi e limitare i danni”.

Le tecniche d’attacco, primeggiano malware e vulnerabilità

Nei primi sei mesi del 2021 la tecnica di attacco più utilizzata è stata il malware (43% del totale, in crescita del 10,5%). Secondo posto per le tecniche sconosciute (22% del totale, +13,9%), terzo posto per Vulnerabilità note, in forte crescita (+41,4%) e Phishing/Social Engineering (-13%). Aumentano dell’11,6% gli attacchi gravi condotti con Tecniche Multiple, e diminuiscono (42,9%) gli attacchi gravi con finalità Denial of Service e quelli di Identity Theft/Account Hacking (-29,5%).

In sostanza – commentano gli esperti Clusit – gli attaccanti continuano a fare affidamento sull’efficacia del Malware, prodotto industrialmente a costi decrescenti, e sullo sfruttamento di vulnerabilità note, per colpire più della metà dei loro obiettivi (59% dei casi analizzati).

Quanto alle tecniche sconosciute, un quinto degli attacchi diventa di dominio pubblico a seguito di un “data breach”: in questo caso le normative impongono una notifica agli interessati, ma non di fornire una descrizione precisa delle modalità dell’attacco.

La gravità degli attacchi

Il Rapporto Clusit 2021 valuta poi la gravità (severity) degli attacchi analizzati, secondo quattro categorie (impatto basso, significativo, molto importante, critico), con l’obiettivo di individuare come evolvono gli impatti degli attacchi, in termini geopolitici, sociali, economici – diretto e indiretto – e di immagine.

Nel primo semestre 2021 gli attacchi gravi con effetti “molto importanti” e “critici” sono il 74% del totale, contro il 49% del 2020. Il 22% degli attacchi analizzati sono di impatto significativo, quelli con impatto basso solo il 4%.

L’IT Security in Italia: gli attacchi si spostano sull’endpoint

Per quanto riguarda il panorama dell’IT Security in Italia, Il Rapporto Clusit si riferisce ancora una volta all’analisi dei fenomeni più rilevanti elaborata dal Security Operations Center (SOC) di Fastweb.

Nel 2020 sull’infrastruttura di rete del fornitore, costituita da oltre 6,5 milioni di indirizzi IP pubblici, si sono registrati oltre 36 milioni di eventi di sicurezza, in netta flessione rispetto al 2019.

Flessione iniziata dopo il primo trimestre del 2020, in corrispondenza con il lockdown e la remotizzazione del lavoro di molte imprese. L’esposizione su internet di alcune tipologie di servizi applicativi delle aziende (SMB Server Message Block, RDP Remote Desktop Protocol, Telnet, …) si è ridotta del 18% rispetto al 2019. La maggior consapevolezza dei rischi di attacchi informatici ha spinto dunque le aziende a dotarsi di strumenti tecnologici, come firewall o VPN, per consentire ai dipendenti l’accesso da remoto alle reti aziendali con una maggiore protezione perimetrale e quindi una riduzione della superficie di attacco.

Questo ha spinto i criminali informatici a spostare gli attacchi sul punto più debole della catena: l’endpoint. Gli attacchi indirizzati ai PC personali dei dipendenti (85.000) sono quasi raddoppiati rispetto allo stesso periodo del 2019 (45.000) anche perché durante il periodo di emergenza molte aziende non hanno dotato i dipendenti di laptop aziendali, con conseguente utilizzo di dispositivi personali, solitamente più vulnerabili.

Altra tendenza legata al boom del lavoro da remoto è la fortissima crescita degli attacchi DDoS (Distributed Denial of Service) finalizzati a rendere indisponibili i siti di grandi aziende, anche chiedendo un riscatto, ed enti pubblici: rispetto al volume mensile massimo del 2019 (1,8 Tbps), nel 2020 si è passati dai 2,2 di marzo ai 5 di maggio, fino ai 6,5 di ottobre e novembre.

Quanto ai primi otto mesi del 2021, il SOC di Fastweb ha registrato invece un forte aumento degli eventi malevoli: 36 milioni, lo stesso numero dell’intero 2020, e in crescita del 180% rispetto ai primi 8 mesi del 2020.

Questo rialzo è attribuito da Clusit a due principali fenomeni. Il primo è un forte incremento nel primo trimestre degli attacchi di tipo “Proxy Logon” , che accedono ai server email delle aziende (su tecnologia Exchange) violando gli account email, e veicolando attraverso di essi ulteriore software malevolo per aumentare la portata dell’attacco. Da aprile questi attacchi sono calati per la disponibilità di una patch che risolve la vulnerabilità nei sistemi di posta.

Il secondo fenomeno è il fortissimo aumento (+350% rispetto a 12 mesi fa) dell’attività dei ransomware con richiesta di riscatto, con impatti sempre più evidenti, come gli attacchi a strutture pubbliche che ne hanno bloccato l’operatività quotidiana.

Come fatto positivo dei primi otto mesi del 2021 il Clusit segnala la cessazione dell’attività della botnet Emotet, grazie all’intervento congiunto di associazioni governative internazionali, mentre per l’immediato futuro (il resto del 2021 e il 2022), i ricercatori evidenziano alcune tendenze in crescita.

Le tendenze per il 2022

Una è che gli attaccanti si stanno concentrando sul punto debole della catena della sicurezza: i dipendenti in smart working. Tra gennaio e settembre si sono infatti registrate 90mila minacce sugli endpoint, contro le 65mila dello stesso periodo del 2020.

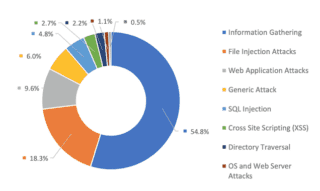

Un’altra riguarda la crescita di minacce e attacchi ai software e sistemi applicativi di aziende ed enti pubblici, che Fastweb ha iniziato a monitorare quest’anno. In quest’ambito buona parte delle attività malevole sono di raccolta di informazioni (Information Gathering 54,8%): non veri attacchi ma attività preparatorie per successivi attacchi.

Tecniche d’attacco alle applicazioni di imprese e PA in Italia nel 2021 (Fonte: Rapporto Clusit 2021 su dati Fastweb)

Seguono per numerosità i tentativi di File Injection (18,3%) dove l’attaccante prova a inserire nel sistema file malevoli per prenderne il controllo, e tentativi di sfruttamento di vulnerabilità di applicativi Web (9,6%) come CMS Joomla, Drupal, WordPress.

Il rapporto Clusit presentato ieri comprende inoltre un contributo sulle attività di prevenzione e di contrasto alla criminalità informatica svolte dalla Polizia Postale e delle Comunicazioni, un contributo della Polizia Criminale e del CERT di Banca d’Italia, approfondimenti sul cybercrime nel settore finanziario a livello globale e italiano, due indagini inedite sulla percezione delle organizzazioni italiane in merito alle minacce informatiche, e sull’efficienza delle strutture sanitarie italiane rispetto ai rischi di cybersecurity, un approfondimento sul mercato del lavoro nel settore cybersecurity, e una serie di “Focus On” che approfondiscono temi come la sicurezza dell’e-mail, di SD-WAN, e di Sistemi di controllo industriali.