5 errori di security che rendono inutile qualsiasi antivirus

Come produttore di soluzioni di sicurezza, G DATA è spesso in una posizione difficile. Se da un lato le aziende di security adottano nella loro comunicazione con i clienti un ruolo da Cassandra, quasi minaccioso e coercitivo nelle raccomandazioni sulle policy da adottare, dall’altro sanno bene che esiste un confine tra protezione e limitazione della discrezionalità del singolo e dell’azienda.

Apparenti ovvietà

Nessuno si recherebbe in shorts al lavoro, userebbe la candeggina come sapone, consumerebbe alimenti scaduti da mesi o lascerebbe le chiavi dell’ufficio a emeriti sconosciuti. Ovvietà su cui nessuna azienda definirebbe policy.

Purtroppo però, almeno metaforicamente, moltissimi utenti adottano comportamenti simili con i propri strumenti di lavoro e le informazioni conservate in azienda.

con una percentuale tra il 75 e il 90%, l’errore umano è il principale responsabile delle più grandi falle di sicurezza degli scorsi anni

L’errore umano involontario è risultato essere tra le più grandi falle di sicurezza degli scorsi anni, con una percentuale tra il 75 e il 90%, ma dire “errore” è spesso impreciso.

In molti casi è la discrezionalità del singolo utente a dar luogo a vulnerabilità che invalidano buona parte delle misure di sicurezza adottate in azienda. Una libertà di scelta che nessun fornitore di sicurezza può limitare (ed ecco perché spesso si adottano toni terroristici), ma può e deve farlo l’azienda, adottando policy adeguate a proteggere i propri asset.

Ecco alcuni esempi, purtroppo talmente usuali da risultare quasi imbarazzanti.

Uso di account email aziendali per questioni private

Lavorando in media tra le otto e le dieci ore al giorno, la scelta tra il registrarsi su social network e siti, magari di dubbia natura, usando la propria email aziendale dura un nanosecondo, ma è quasi sempre errata!

Un esempio con conseguenze da cronaca nera è l’hack del sito di Ashley Madison. Folto il gruppo di utenti italiani registratisi sul sito di appuntamenti con la propria email aziendale, tra cui indirizzi facenti capo a enti militari e pubblica amministrazione. Oltre che imbarazzante questa è una pratica decisamente pericolosa, difficile da monitorare anche all’interno di un’azienda. Dovrebbe però essere tassativamente vietata tramite policy…

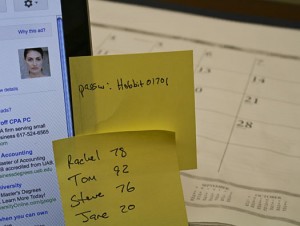

Gestione delle password aziendali

Sono ancora troppi i post-it contenenti account e password appiccicati sulle scrivanie degli uffici.

Potendo scegliere una password senza alcun vincolo, l’utente ne sceglierà una banale. E molto probabilmente la userà anche su decine di altri servizi dalla dubbia affidabilità.

Se cambiare regolarmente le serrature non è un’opzione, modificare la password ogni due mesi per policy aziendale lo è assolutamente, specie se l’azienda ha adottato il “single sign-on” per l’accesso degli impiegati a tutte le risorse di rete. E bisogna imporre l’uso di password robuste, con numeri, simboli e maiuscole.

Lo sappiamo, l’utente si appunterà la nuova e super criptica password su un post-it, nel computer o nel cellulare, ma quanto meno scoraggiamo il riciclo della password su altri servizi e riduciamo il pericolo di un accesso indesiderato ai nostri asset ad un lasso di tempo relativamente breve.

Non aprire quell’allegato… Click!

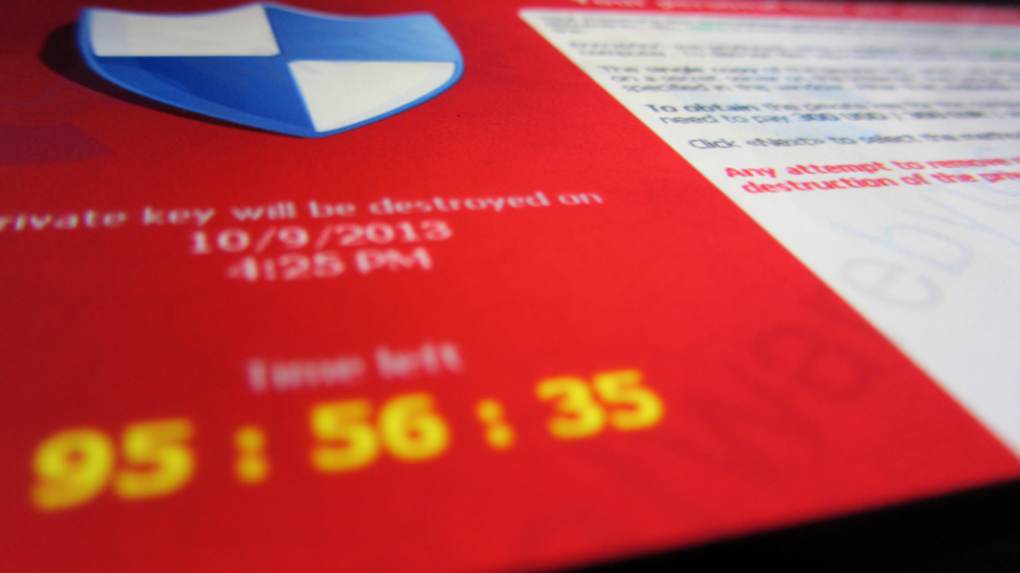

Sappiamo tutti cosa sono i ransomware, ripresentatisi dopo un’apparente pausa più virulenti che mai. Troppo remunerativi per non essere rilanciati con un’arguzia ancora maggiore dai cybercriminali, che sfruttano la nostra curiosità a proprio vantaggio, inserendo il malware in allegati email camuffati ad hoc per sembrare la busta paga di un collega, una fattura personale o altra informazione riservata.

Se poi questi messaggi paiono inviati da un altro collega (miracoli del social engineering), eccoci qui a decidere se aprire o non aprire… Click.

“Per decriptare questo computer dovrai versare X bitcoin a questo beneficiario”.

Un’adeguata condivisione di informazioni all’interno dell’azienda in merito al comportamento da tenere rispetto a tali minacce, oltre ovviamente all’uso di una buona soluzione di sicurezza IT e al back-up quotidiano concorrerebbe indubbiamente a ridurne l’impatto.

Uso indiscriminato di piattaforme di cloud storage

Quanti di noi si sono portati a casa contenuti aziendali su una chiavetta USB? Strumento ancora utilizzatissimo ma un po’ retrò, la pericolosa chiavetta è stata ormai surclassata da piattaforme di cloud storage, usate in modo assolutamente indiscriminato dalla maggior parte degli utenti.

Quasi sempre, vengono usati repository gratuiti che non hanno cifratura e non richiedono alcuna verifica dell’identità del destinatario dei file condivisi. Basta conoscere il link di download.

Cloud e virtualizzazione sono il futuro (presente) delle nostre infrastrutture IT e prima o poi ogni azienda integrerà soluzioni di storage online tra i propri strumenti di archiviazione. Attenzione però: i vostri utenti lo hanno già fatto da tempo! Occhio alle giuste policy per l’impiego di tali piattaforme.

Consumo di alimenti che erano freschi tre mesi fa

Noi scherziamo, ma questa purtroppo è la realtà della maggior parte dei sistemi in uso presso le aziende. Patchare o aggiornare i sistemi operativi e le applicazioni dovrebbero essere tra le priorità di qualsiasi amministratore di sistema.

Se gli aggiornamenti non sono compatibili con l’hardware, occorre valutare lo svecchiamento del parco installato: liberatevi dei computer con Windows XP e simili dinosauri improteggibili a dispetto della migliore soluzione di sicurezza esistente!

Oltre a ciò, è ovviamente necessario adottare una soluzione di sicurezza adeguata, specie se l’azienda desidera crescere e non vuole rinunciare ai palesi benefici dell’industria 4.0 e dello “Smart Working”.

Nel 2015, le soluzioni antivirus di G DATA hanno ottenuto i punteggi più alti dai principali laboratori indipendenti di testing di prodotti antivirus, rilevando un numero di minacce superiore alla media del settore.

Agli amministratori di sistemi aziendali che necessitando di una protezione robusta ma semplice da gestire, G DATA offre soluzioni di sicurezza disponibili anche come Managed Service e che integrano strumenti quali la mappatura dei client per l’applicazione coerente delle policy aziendali, la gestione dei device mobili (MDM), un sistema di distribuzione centralizzata delle patch, la tutela dei dati su tablet e smartphone in caso di smarrimento e, presto, una piattaforma di Instant Messaging aziendale crittografata.