I benefici degli strumenti EDR per la sicurezza IT

Kaspersky Lab ha pubblicato un approfondimento sugli strumenti EDR (Endpoint Detection and Response), che al giorno d’oggi sono sempre più necessari se si vuole andare oltre a una strategia passiva di sicurezza IT in grado di proteggere solo il perimetro della rete e le postazioni di lavoro.

Una strategia che funziona con le minacce più diffuse come mail contenenti trojan, phishing, vulnerabilità conosciute e così via, ma se un’azienda inizia a diventare un obiettivo interessante fra transazioni economiche, segreti industriali o dati dei consumatori, il discorso cambia. In questo caso infatti i cybercriminali studiano ed elaborano attacchi mirati complessi.

Indagano sui software impiegati dall’azienda, vanno alla ricerca di vulnerabilità ancora sconosciute al mercato e sviluppano exploit su misura. Si infiltrano nelle reti di partner e fornitori, corrompono ex dipendenti o approfittano di dipendenti scontenti per organizzare un attacco dall’interno. Nell’ultimo caso, i criminali possono anche fare a meno dei malware, affidandosi completamente a strumenti legittimi che una soluzione di sicurezza non considera come una minaccia.

È possibile che a questo punto i sistemi di sicurezza passivi riescano a individuare un attacco mirato o una qualche attività relazionata, ma non vi aiuteranno a determinare in poco tempo cosa sia successo esattamente, quali informazioni sono state coinvolte nell’incidente e cosa fare affinché non accada di nuovo.

Se la vostra azienda impiega solo strumenti tradizionali per la sicurezza degli endpoint, coloro che si occupando della sicurezza IT non saranno sempre in grado di reagire in tempo agli attacchi. Finché non avviene un incidente, hanno infatti le mani legate e possono solo avviare un’indagine. Inoltre, potrebbero perdersi un incidente di grande portata, impegnati come sono a gestire centinaia di piccoli incidenti come attività all’ordine del giorno.

Ecco perché le strategie di protezione del perimetro della rete e delle postazioni di lavoro devono essere riviste e rinforzate, impiegando strumenti per una ricerca attiva e unificata, in modo da rispondere adeguatamente alle minacce alla sicurezza IT.

La strategia True Cybersecurity implica l’uso di un tipo di ricerca attiva, conosciuta come threat hunting. Si tratta di un compito piuttosto difficile ma che può essere facilitato di molto dall’uso di strumenti EDR.

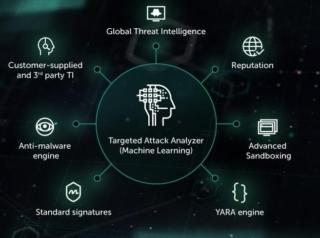

Questi consentono allo staff che si dedica alla sicurezza IT di identificare velocemente le minacce nelle postazioni di lavoro utilizzando un’interfaccia unica, per poi raccogliere le informazioni automaticamente e neutralizzare l’attacco. I sistemi EDR impiegano le informazioni di threat intelligence, che molte aziende acquisiscono da diverse fonti affinché si possano controllare i processi all’interno delle reti aziendali.

In teoria la threat hunting potrebbe essere effettuata senza strumenti EDR; tuttavia, un’operazione manuale di questo tipo è molto più cara e meno efficace. Anzi, in certi casi potrebbe avere effetti negativi sul business, in quanto gli analisti devono interferire in operazioni ad ampio spettro nelle postazioni di lavoro.

In sostanza, gli strumenti EDR conferiscono agli esperti la capacità di raccogliere velocemente tutte le informazioni di cui hanno bisogno, di analizzarle (manualmente o con sistemi automatizzati) e prendere le decisioni opportune. Possono anche cancellare in remoto qualsiasi file o malware mediante l’interfaccia di controllo unificata, spostare un oggetto in quarantena o eseguire operazioni per il ripristino, il tutto senza farsi notare in quanto non è richiesto l’accesso fisico alle postazioni.