La funzione cloud 2FA di Google Authenticator comporta dei rischi nascosti

Google Authenticator è stato lanciato per la prima volta nel 2010 e per anni l’app, che memorizza e genera codici di autenticazione a due fattori (2FA), non ha avuto backup e supporto per più dispositivi. Questo rendeva più difficile il trasferimento tra smartphone e la gestione di un dispositivo perso o rubato un vero e proprio incubo se non si disponeva di una forma alternativa di 2FA.

Alcuni giorni fa la situazione è cambiata quando Google ha aggiornato Authenticator con il supporto per i backup sincronizzati con il cloud. A partire dalla versione 6.0 su Android e dalla versione 4.0 su iOS, ora avete la possibilità di eseguire il backup dei vostri “semi” 2FA (le informazioni da cui vengono generati i codici) su un account Google. Se scegliete di farlo, potrete finalmente accedere e gestire i vostri codici 2FA da qualsiasi dispositivo.

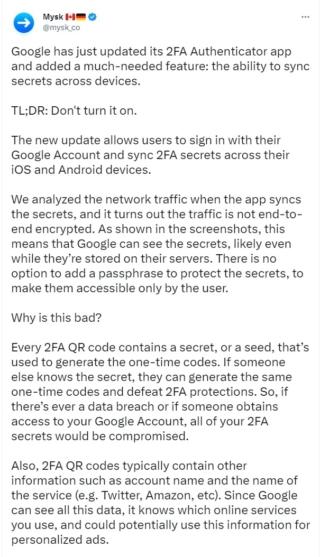

Si tratta di una funzione che gli utenti di Google Authenticator richiedono da tempo e per una buona ragione: il blocco dell’account non è uno scherzo. Eppure, a ben vedere potreste voler rimandare la sincronizzazione dei vostri codici 2FA nel cloud. Al momento infatti, i backup di Google Authenticator non utilizzano la crittografia end-to-end (E2EE) e, come sottolineato dai ricercatori di sicurezza che hanno scoperto il problema (tweet qui sotto), i vostri semi 2FA non rimangono completamente segreti. Google è in grado di vederli.

Perché diciamo così quando Google afferma di utilizzare la crittografia in transito (quando si inviano informazioni da e verso i suoi server) e a riposo (quando i dati si trovano sui suoi server)? Si tratta del modo in cui i dati vengono crittografati. Con il metodo attuale, Google detiene le chiavi di crittografia e, poiché ha la possibilità di crittografare e decrittografare i vostri dati, può vedere le informazioni quando non sono crittografate.

Al contrario, se i vostri semi 2FA di Google Authenticator fossero protetti con crittografia E2EE, sareste voi stessi a controllare la crittografia. I vostri dati rimarrebbero segreti quando lasciano il vostro dispositivo, passano da un server all’altro e vengono memorizzati sui server di Google. In pratica, blocchereste i semi 2FA sul vostro smartphone con un codice o una password e poi usereste la stessa credenziale per sbloccarli ogni volta che li scaricate su un nuovo dispositivo.

E2EE vi protegge meglio se il vostro account Google (o, più catastroficamente, i server di Google) viene compromesso. Immaginate di lasciare un mazzo di chiavi di casa in una cassetta di sicurezza. In teoria sono al sicuro, a patto che non perdiate mai la chiave della cassetta di sicurezza e che nessuno ne faccia un duplicato a vostra insaputa (pensate a qualcuno che scopre o indovina la password del vostro account Google). Dovete anche fidarvi del fatto che i dipendenti della banca non accedano alla vostra cassetta di sicurezza e che proteggano sempre adeguatamente il caveau.

Ma dal momento che qualcuno può rubare la chiave della vostra cassetta di sicurezza, potete ottenere una maggiore protezione “sigillando” le chiavi di casa in un modo che solo voi sapete sbrogliare. In questo caso, anche se veniste derubati mentre andate in banca, se la banca stessa avesse un dipendente disonesto o se qualcuno facesse esplodere il caveau con al suo interno le cassette di sicurezza, le vostre preziose chiavi rimarrebbero al sicuro.

Secondo Google, tuttavia, la mancanza del supporto E2EE è voluta. Christiaan Brand, product manager dell’app Authenticator, ha spiegato in una breve serie di tweet che il team ha bilanciato la protezione con l’usabilità e la comodità. Brand ha anche rivelato che la crittografia end-to-end opzionale sarà comunque introdotta in Authenticator.

Fino ad allora, probabilmente dovreste prendere in considerazione l’idea di non effettuare backup per Google Authenticator. Il rischio potrebbe non valere la pena, non quando potete passare a un’applicazione alternativa migliore. Per i codici 2FA sincronizzati con il cloud, Authy supporta più piattaforme (iOS, Android, Windows, Mac, Linux), utilizza crittografia E2EE e permette di limitare l’aggiunta di nuovi dispositivi.

Se invece avete bisogno solo di fare il backup dei vostri semi 2FA, potete usare app come Aegis (Android) o Raivo (iOS). Supportano entramble la protezione con password e la crittografia 2FA. Non è nemmeno necessario salvare nel cloud. Al contrario, potete esportare una copia criptata dei vostri semi per poi conservarli altrove offline.

Se decidete invece di utilizzare i backup su cloud di Google Authenticator, assicuratevi di aver attivato l’autenticazione a due fattori sul vostro account Google. Non vorrete che qualcuno con accesso non autorizzato scarichi Authenticator, lo colleghi al vostro account Google e veda immediatamente tutti i vostri codici 2FA, probabilmente l’ultimo pezzo del puzzle necessario per impossessarsi dei vostri altri account non Google.

Al momento, Google afferma che la 2FA è obbligatoria per utilizzare Authenticator, quindi potreste pensare di essere a posto se avete impostato i backup sul cloud. Tuttavia, siamo riusciti a collegare Google Authenticator con account Google privi di protezione 2FA, il che contraddice ciò che sostiene Google. La conclusione è che per mantenere i vostri codici 2FA completamente al sicuro, al momento vi conviene abbandonare Google Authenticator (potete farlo molto facilmente se seguite le istruzioni di Google per generare un codice QR di esportazione). Altrimenti, dovreste almeno assicurarvi che l’autenticazione a due fattori sia attiva per il vostro account Google e utilizzare diversi metodi 2FA per evitare un blocco accidentale.