Attacchi alle aziende: +82% nel quarto trimestre del 2017

Inoltre, il traffico crittografato tramite HTTPS e SSL è cresciuto come percentuale del traffico di rete totale a un massimo di circa il 60% in media. Se la crittografia può certamente aiutare a proteggere i dati in movimento nel trasferimento tra ambienti core, cloud ed endpoint, rappresenta anche una vera sfida per le soluzioni di sicurezza tradizionali.

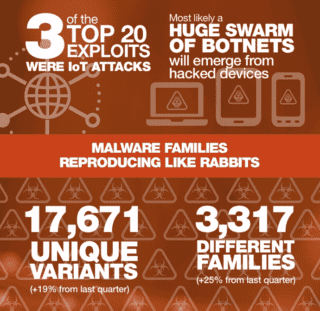

Tre dei principali venti attacchi alle aziende identificati erano mirati a dispositivi IoT e, a differenza dei precedenti attacchi incentrati sullo sfruttamento di una singola vulnerabilità, i nuovi botnet IoT come Reaper e Hajime possono prendere di mira più vulnerabilità contemporaneamente. Questo approccio multi-vettore è molto più difficile da combattere.

La struttura flessibile di Reaper significa che, diversamente dagli attacchi alle aziende statici e pre-programmati dei precedenti exploit IoT, il codice di Reaper viene facilmente aggiornato per diffondersi più velocemente eseguendo attacchi nuovi e maggiormente dannosi man mano che diventano disponibili. A dimostrazione della sua capacità di proliferazione, il volume di exploit associato a Reaper ha mostrato un balzo da 50.000 a 2,7 milioni in pochi giorni prima di tornare alla normalità.

Da segnalare anche un aumento dell’attività di exploit nei confronti di sistemi di controllo industriale (ICS) e di sistemi strumentali di sicurezza (SIS), che suggerisce come questi attacchi rimasti nell’ombra potrebbero crescere salendo nel radar dei criminali informatici. Ad esempio, l’attacco con nome in codice Triton è di natura sofisticata e ha la capacità di coprire le sue tracce sovrascrivendo il malware stesso con dati spuri per ostacolare l’analisi forense. Poiché queste piattaforme influenzano le infrastrutture critiche vitali, sono allettanti per chi perpetra tali minacce. Questi attacchi ben riusciti possono causare danni significativi con un impatto di vasta portata.

Nei prossimi due anni, la superficie di attacco continuerà ad espandersi mentre diminuiranno la visibilità e il controllo sulle infrastrutture odierne. Per affrontare i problemi di velocità e scala posti dagli avversari, le organizzazioni devono adottare strategie basate su automazione e integrazione. La sicurezza dovrebbe operare a velocità digitali automatizzando le risposte e applicando intelligence e autoapprendimento, in modo che le reti possano prendere decisioni efficaci e autonome.

“La dura realtà è che le tradizionali strategie e architetture di sicurezza non sono più sufficienti per un’organizzazione che dipende dal digitale. C’è un’incredibile urgenza di contrastare gli attacchi odierni con una trasformazione della sicurezza che rispecchi gli sforzi della digital transformation. Le soluzioni del passato, funzionando individualmente, non sono adeguate. Prodotti singoli e difese statiche devono far posto a soluzioni integrate e automatizzate che operano a velocità e su scala” ha commentato Phil Quade, CISO di Fortinet.