CISO: le nuove frontiere della sicurezza secondo Kaspersky Lab

Che punto di vista hanno i Chief Information Security Officer (CISO), o chi occupa una posizione equivalente, in merito alla sicurezza informatica? Quali sono i problemi che devono affrontare? Per avere una risposta a questa e ad altre domande, Kaspersky Lab ha intervistato 250 responsabili per la sicurezza di tutto il mondo.

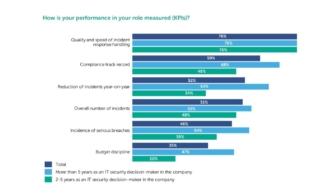

Non sorprende che la maggior parte dei CISO partecipanti al sondaggio ritenga che il criterio più importante sia la qualità e la velocità di risposta durante la gestione degli incidenti. Nelle aziende moderne si pensa che gli incidenti informatici siano un segnale di qualcosa andato storto nella sicurezza; invece, è positivo vedere che la maggior parte degli specialisti inizia a comprendere che gli incidenti informatici sono inevitabili, e anche normali. In ogni caso, al giorno d’oggi, la sicurezza informatica è fondamentale per la sopravvivenza dell’azienda.

Per sopravvivenza intendiamo un livello di protezione grazie al quale, in caso di un attacco APT, di una fuga di dati o di un attacco DDoS di massa, l’azienda sia capace di tornare alla normalità senza subire importanti conseguenze o senza perdere più di quanto prevista per casi di questo genere. Insomma, i CISO al giorno d’oggi si concentrano sulla risposta agli incidenti.

Da un lato, si tratta di un passo in avanti importante. Solo un paio d’anni fa prevaleva infatti il punto di vista secondo il quale la sicurezza informativa consisteva nel raggiungere l’obiettivo “incidenti zero” e che i CISO dovevano essere in grado di proteggere le infrastrutture dagli incidenti garantendo una difesa d’acciaio. I CISO dovrebbero invece puntare a un certo equilibrio tra tutti gli elementi che compongono l’architettura della sicurezza adattiva: prevenzione, identificazione, risposta e previsione degli incidenti.

La maggior parte dei CISO concorda sul fatto che, in seguito a un incidente, il maggior rischio per un’azienda abbia a che vedere con la reputazione. Il danno di immagine genera infatti altre conseguenze, come il calo in borsa e delle vendite, perdita di fiducia dei clienti, vendite etc.

La reputazione è la ragione principale per cui non veniamo a conoscenza della maggior parte degli incidenti che avvengono realmente. Se un’azienda ha la possibilità di insabbiare incidente informatico, state certi che lo farà anche se, in alcuni Paesi, la legge esige che le aziende condividano qualsiasi informazione che riguardi i problemi di sicurezza affrontati con stakeholder e clienti.

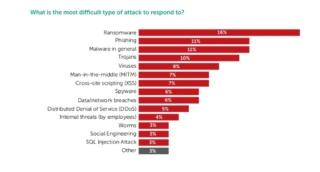

I CISO sembrano fare distinzioni tra i motivi alla base di un attacco da parte dei cybercriminali e possono determinare quali attacchi sono stati organizzati da un governo e quali per motivi economici, anche se gli attacchi che provengono dall’interno sono i più pericolosi soprattutto in termini di perdite: l’esperienza dimostra che un dipendente disonesto può provocare potenzialmente più danni di un cybercriminale esterno.

È interessante vedere in che modo i responsabili per la sicurezza vengano coinvolti nei processi decisionali dell’azienda. Sorprendentemente non tutti i CISO si sentono coinvolti come vorrebbero… ma cosa significa esattamente? In sostanza, esistono due strategie. I responsabili per la sicurezza supervisionano ogni passo all’interno dell’azienda e devono approvare tutte le decisioni prese a livello di impresa. In alternativa, possono fare da consulenti, quando l’azienda richieda il loro parere.

A prima vista, il controllo totale sembra essere il sistema più efficace e sarebbe così se la cybersecurity fosse l’unico obiettivo. In realtà, tale approccio richiede uno staff numeroso e rallenta lo sviluppo del business; inoltre, può essere molto difficile da gestire per le aziende innovative che si avvalgono di certe procedure aziendali ma che non seguono ancora delle pratiche adeguate di protezione.

Nel sondaggio preoccupano infine le risposte che i CISO hanno dato alla domanda “Non essendoci un ROI ben definito, come giustificate il vostro budget?”. Sembra che la tattica più usata sia quella di presentare report e valutazioni dei danni subiti da attacchi passati, puntando sull’apprensione. Certo, questa tattica può funzionare la prima volta, o anche una seconda, ma quando si arriva alla terza volta, la risposta sarà “Ok, è vero, è una tendenza preoccupante. Ma come possiamo gestirla?” È più importante apprendere da ciò che hanno vissuto e fatto le altre aziende. Purtroppo, nell’elenco delle risposte, la voce “Benchmark del settore e best practice” si trova solo al settimo post, anche se questo genere di informazioni sono facilmente disponibili.