Come difendersi dalla gang ransomware Black Basta: la guida di Qualys

Il settore della cybersecurity ha subito un forte scossone a seguito della massiccia fuga di comunicazioni interne di Black Basta, emerse dai registri delle chat di questa gang ransomware e originate da conflitti interni e da un data dump ritorsivo dopo attacchi a banche russe.

La Threat Research Unit di Qualys ha esaminato attentamente queste nuove informazioni, fornendo indicazioni concrete per i team di sicurezza e suggerendo azioni concrete per difendersi tra cui l’implementazione di patch immediate, il rafforzamento dei controlli di accesso e il miglioramento della risposta agli incidenti, in un’ottica di mitigazione dei danni derivanti da minacce ransomware sempre più sofisticate.

Le strategie di attacco di Black Basta

Comprendere il modus operandi di Black Basta è essenziale per le aziende che desiderano rafforzare le proprie difese. Il gruppo sfrutta infatti vulnerabilità conosciute, configurazioni errate e controlli di sicurezza insufficienti per infiltrarsi nei sistemi aziendali, con un’attenzione particolare alle autenticazioni deboli e ai malware mascherati come file legittimi.

I principali vettori di attacco utilizzati includono la scansione di servizi RDP e VPN esposti, spesso sfruttando credenziali predefinite o rubate. Inoltre, viene fatto un uso intensivo di malware droppers basati su MSI e VBS, con l’esecuzione di DLL dannose tramite Rundll32.exe. Il furto di credenziali e l’escalation dei privilegi restano strategie fondamentali nelle operazioni del gruppo.

Le fughe di dati hanno rivelato una lista di vulnerabilità critiche utilizzate da Black Basta per compromettere le reti aziendali. Qualys ha confermato la copertura per tutte le 62 vulnerabilità menzionate, fornendo alle aziende una guida per l’applicazione immediata delle patch. La priorità infatti è mitigare le minacce legate alle vulnerabilità attivamente sfruttate nelle campagne ransomware.

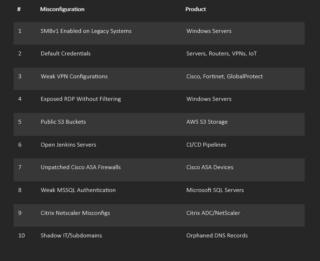

Parallelamente, le configurazioni errate rappresentano un punto debole fondamentale per molte aziende. Black Basta sfrutta configurazioni vulnerabili, come SMBv1 attivo su sistemi legacy, credenziali di default su router e VPN, configurazioni VPN deboli e accesso RDP non filtrato. La correzione immediata di queste vulnerabilità è essenziale per ridurre la superficie di attacco.

Metodi di accesso iniziale e persistenza

L’analisi di Qualys evidenza che Black Basta utilizza un approccio multilivello per ottenere l’accesso iniziale ai sistemi basato su:

- Sfruttamento di servizi esposti e configurazioni errate: Attacchi a istanze Jenkins CI/CD, host VMware ESXi, gateway Citrix e VPN con credenziali deboli

- Abuso di servizi di terze parti: utilizzo di piattaforme legittime di condivisione file come transfer.sh per distribuire payload dannosi

- Esfiltrazione dati e ingegneria sociale: Prima di distribuire il ransomware, gli attaccanti archiviano ed estraggono file sensibili, con un focus su documenti legali e finanziari

Le informazioni trapelate dimostrano che Black Basta è in grado di passare dall’accesso iniziale alla compromissione completa della rete in poche ore (se non minuti) e ciò riduce drasticamente il tempo a disposizione delle aziende per reagire. La chiave per la difesa è una rilevazione proattiva delle vulnerabilità, unita a strategie efficaci di contenimento e risposta.