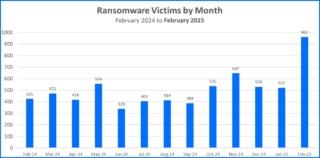

Febbraio è stato il mese peggiore della storia per i ransomware

Il ransomware continua a evolversi rapidamente, con tattiche sempre più sofisticate e mirate. Lo dimostra chiaramente anche il nuovo Bitdefender Threat Debrief, che evidenzia come il mese scorso sia stato il peggiore nella storia del ransomware con un totale di 962 vittime dichiarate, segnando un aumento del 126% rispetto allo stesso periodo del 2024. In particolare, il gruppo Cl0p ha rivendicato 335 attacchi, registrando un incremento del 300% rispetto al mese precedente.

Questo drammatico aumento è attribuito a una strategia che Bitdefender monitora dal 2022: l’attacco a vulnerabilità di software edge. I cybercriminali identificano vulnerabilità con punteggi di rischio elevati (CVSS), che permettono il controllo remoto dei sistemi e che sono esposte a Internet. Una volta che una vulnerabilità viene divulgata pubblicamente, gli attori delle minacce avviano scansioni automatiche in meno di 24 ore per ottenere accesso ai sistemi vulnerabili. Dopo questa fase iniziale, si passa a un attacco manuale, che può richiedere settimane o mesi prima di sfociare in un vero e proprio attacco ransomware o furto di dati.

L’analisi di Bitdefender ha individuato due vulnerabilità critiche nel software di trasferimento file Cleo, CVE-2024-50623 e CVE-2024-55956, come punto di ingresso per gli attacchi del gruppo Cl0p. Queste vulnerabilità, valutate con un punteggio di 9.8 su 10 per gravità, hanno consentito agli hacker di eseguire comandi remoti sui sistemi vulnerabili e, sebbene le falle siano state divulgate nell’ottobre e dicembre 2024, la tempistica dell’escalation suggerisce che gli attacchi siano frutto di exploit pianificati nel tempo.

Per contrastare questa minaccia crescente, Bitdefender suggerisce tre strategie fondamentali:

- Smart Patching: Prioritizzare le patch per le vulnerabilità sfruttate attivamente e monitorare i cataloghi di exploit noti, come il CISA KEV

- Threat Hunting: Effettuare ricerche proattive nella rete aziendale per individuare minacce nascoste e prevenire attacchi prima che si verifichino

- EDR/XDR con SOC/MDR: Utilizzare sistemi avanzati di rilevamento delle minacce (EDR/XDR) e servizi di monitoraggio della sicurezza (SOC/MDR) per bloccare movimenti laterali e proteggere i dati critici

Oltre al focus principale su Cl0p, il rapporto di febbraio riporta anche altre minacce ransomware rilevanti:

- Black Basta: La fuga di oltre un milione di conversazioni interne ha portato alla creazione di un chatbot, BlackBastaGPT, che aiuta i ricercatori nell’analisi delle operazioni del gruppo. Tra le informazioni emerse, si evidenziano l’uso di deepfake, il riferimento a più di 60 CVE e le difficoltà interne della gang

- Ghost (Cring): CISA ha pubblicato un avviso congiunto su questo gruppo di ransomware cinese, attivo dal 2021, che sfrutta vulnerabilità in software esposti su Internet. Ghost utilizza strumenti come PowerShell e Cobalt Strike per infiltrarsi nei sistemi e crittografare i dati

- RA World: Le analisi rivelano che gli attacchi RA World, eseguiti con la tecnica del DLL sideloading, sono riconducibili ad attori cinesi come Mustard Panda. Questi strumenti erano già stati impiegati in campagne di spionaggio informatico, confermando il crescente intreccio tra operazioni APT e ransomware-as-a-service (RaaS)

- FunkSec: Un gruppo emergente che si sta facendo notare per l’uso di intelligenza artificiale e nuove collaborazioni. Ha recentemente rilasciato Wolfer, uno strumento infostealer che raccoglie informazioni di sistema e credenziali di rete, comunicando con un bot su Telegram