Il phishing viaggia su Teams: attacco in corso contro settori critici

Microsoft ha individuato una nuova campagna di attacchi informatici condotta dal gruppo Storm-2372, ritenuto allineato agli interessi e alle tecniche operative della Russia. Gli attacchi, attivi dall’agosto 2024, hanno preso di mira governi, ONG e vari settori strategici in Europa, Nord America, Africa e Medio Oriente, utilizzando una tecnica denominata device code phishing.

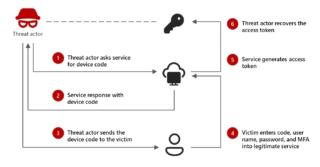

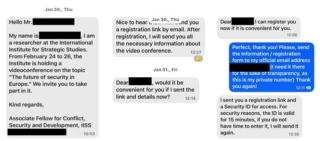

Questa metodologia sfrutta il flusso di autenticazione con codice dispositivo per indurre le vittime a fornire credenziali di accesso che gli attori malevoli utilizzano per compromettere gli account. Storm-2372 ha utilizzato esche che imitano piattaforme di messaggistica come WhatsApp, Signal e Microsoft Teams, inviando falsi inviti a riunioni per ottenere accessi non autorizzati.

Inoltre, il gruppo di attaccanti ha utilizzato Microsoft Graph API per effettuare ricerche nei messaggi delle vittime, individuando parole chiave sensibili (es. “password”, “admin”, “teamviewer”, “gov”) e procedendo con l’esfiltrazione di email.

Nei giorni scorsi Microsoft ha osservato un’evoluzione della tecnica di attacco, con Storm-2372 che ora utilizza lo specifico client ID per Microsoft Authentication Broker. Questo permette agli attaccanti di ottenere un refresh token, registrare un dispositivo malevolo in Entra ID e generare un Primary Refresh Token (PRT) per accedere alle risorse dell’organizzazione target. Inoltre, il gruppo utilizza proxy con geolocalizzazione coerente con quella delle vittime, nel tentativo di eludere i controlli di sicurezza.

Microsoft raccomanda diverse misure per contrastare questo attacco:

- Limitare l’uso del flusso di codice dispositivo, bloccandolo ove possibile tramite le policy di Conditional Access di Microsoft Entra ID

- Educare gli utenti sui rischi del phishing e sull’importanza di verificare i dettagli delle richieste di autenticazione

- Revocare i token di accesso compromessi e forzare la ri-autenticazione degli utenti se si sospetta un attacco

- Implementare una politica di rischio sugli accessi, automatizzando il blocco o richiedendo l’autenticazione multi-fattore (MFA) per tentativi sospetti

- Adottare metodi di autenticazione resistenti al phishing, come token FIDO o Microsoft Authenticator con passkey, evitando metodi basati su telefonia

- Bloccare l’autenticazione legacy, che non supporta MFA e rappresenta un punto debole per gli attacchi

- Centralizzare la gestione delle identità per una maggiore visibilità e sicurezza