La piattaforma Kaspersky contro gli attacchi informatici mirati

Scegliendo l’Italia come primo paese per il lancio, Kaspersky ha presentato la sua Anti Targeted Attack Platform (Kata), una piattaforma di prodotti e servizi mirata a individuare, neutralizzare e prevenire attacchi mirati di alto livello.

Gli attacchi di questo tipo rappresentano una percentuale numericamente molto bassa delle minacce: il 90% circa sono attacchi di tipo convenzionale, il 9,9% sono attacchi “targettizzati”, mentre lo 0,1% sono attacchi che possono essere considerati “cyber armamenti”, perché attuati da forze legate a stati sovrani e possono avere conseguenze molto gravi.

Sebbene Kaspersky preveda un calo degli attacchi classificabili come APT (Advanced Persistent Threat), perché diventati molto onerosi da sviluppare per gli attaccanti e più soggetti a essere individuati rispetto al passato, gli attacchi mirati effettuati attraverso un riutilizzo di malware noti, con alcune evoluzioni tecnologiche (come i malware residenti in memoria, che non poggiano su alcun file rilevabile), continueranno a essere un problema serio per le aziende, così come l’aumento dei casi di ransomware.

Gli attacchi informatici avanzati

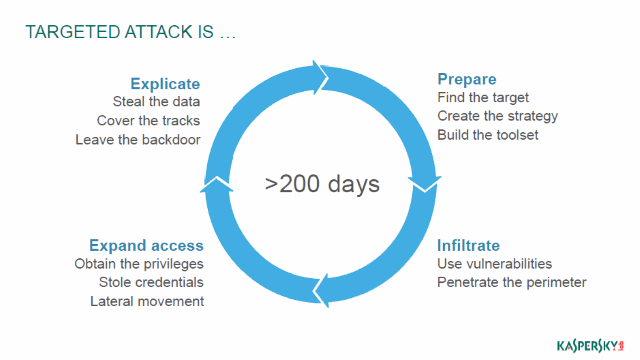

Per portare un attacco avanzato, i cyber criminali impiegano molte energie su un lungo periodo di tempo. Di solito, viene studiato il bersaglio attraverso diverse tecniche, dall’analisi di rete all’ingegneria sociale, con l’obiettivo di rilevare quali siano gli strumenti di difesa (quale marca e versione di firewall, antivirus, IDS impiega l’azienda?), quali sono le vulnerabilità, quali persone possono essere oggetto di un attacco spear-phishing, e su cosa conviene fare leva per superare la diffidenza (per esempio, acquisendo un elenco di fornitori e imitandone le comunicazioni).

Una volta trovata la falla e recapitato il codice malevolo, i criminali si espandono lateralmente nella rete fino a trovare le risorse sensibili, e cercano di aumentare i propri privilegi nella stessa per prenderne il controllo.

A quel punto può cominciare l’operazione di esfiltrazione dei dati.

Le quattro fasi principali di un tipico attacco informatico mirato, che in tutto può durare anche più di sei mesi.

Molte aziende si accorgono dell’attacco solo dopo che questa ultima fase è già avvenuta, ma non sono poche quelle per le quali passa ancora molto tempo prima di prendere consapevolezza di quanto avvenuto. Artem Serebrov, Head of Targeted Attacks Detection Solutions, afferma che il periodo di tempo medio tra l’inizio di un attacco avanzato e la sua identificazione e neutralizzazione è infatti attorno ai 200 giorni, mentre il danno medio per il business si aggira su 2,5 milioni di dollari.

Kaspersky Anti Targeted Attack Platform

Attacchi così sofisticati e variegati non possono essere contrastati affidandosi a un singolo strumento tecnico, come un software o un device, ma richiedono una risposta altrettanto articolata, che per Kaspersky prende appunto il nome di Kaspersky Anti Targeted Attack Platform.

Dal punto di vista tecnico, si divide in due componenti:

- Advanced Sandbox

Un sistema virtualizzato e isolato analizza il comportamento dei software eseguiti alla ricerca di comportamenti sospetti (connessioni verso server C&C, creazione di connessioni cifrate…). - Targeted Attack Analyzer

Un software che utilizza sistemi di data processing e machine learning per analizzare dati provenienti da diversi tipi di “sensori”, come traffico di rete, email, e sensori installati sui singoli pc, al fine di individuare mettere in relazione singoli eventi che possono essere ricondotti a un attacco avanzati.

I sensori sulle singole postazioni PC sono inclusi nelle ultime versioni dei sistemi antivirus Kaspersky, ma sono disponibili anche come modulo a sé stante per quelle aziende che impieghino soluzioni di sicurezza endpoint concorrenti.

Confrontando i dati ottenuti con un modello statistico della normale attività aziendale, si possono rilevare anomalie, ma il rischio di falsi positivi è notevole. La valutazione, e le decisioni conseguenti spettano comunque al responsabile della sicurezza informatica, al quale vengono fornite tutte le informazioni utili anche attraverso le più diffuse console di Security Information and Event Management (SIEM).

E se le competenze interne non bastano?

Come dicevamo, il software da solo non può sempre essere la soluzione agli attacchi mirati: servono competenze (e ulteriori tecnologie) per condurre un’analisi approfondita, eseguire un assesment dell’organizzazione anche attraverso penetration test e – dopo aver identificato un attacco riuscito – capacità di analisi forense e reverse engineering dei malware. Oltre a ciò, è necessario formare il personale, sia quello specializzato, sia quello di basso livello (che spesso è il primo bersaglio dei criminali).

Anche questo genere di servizi è disponibile nell’offerta Kata. Per gli addetti alla security e i partner Kaspersky sono infatti disponibili corsi di malware analysis, digital forensic e reverse engineering. Per il personale non tecnico, “i tradizionali corsi frontali si sono spesso rivelati poco efficaci”, sostiene Alessio Aceti, da poco nominato responsabile europeo Pre-sales.

Per coinvolgere maggiormente il personale, sono stati quindi ideati dei moduli formativi da fruire online della durata di pochi minuti ciascuno. Un amministratore può assegnare i singoli moduli agli utenti e fare un assessment dei risultati anche effettuando test pratici, come un attacco di phishing simulato o un approccio attraverso il social engineering.