Le cyberspie si nascondono dietro i satelliti

Molti si chiedono se il gruppo Turla abbia effettivamente cessato le attività o si sia semplicemente defilato in attesa di tornare a colpire. Quel che è certo è che il gruppo di cybercriminali di lingua russa più temuto degli ultimi otto anni ha creato innumerevoli brecce nella sicurezza in luoghi che nessuno si aspettava così fragili.

Questo perché il bersaglio preferito del gruppo Turla erano proprio governi, ministeri, istituzioni militari e ambasciate in Europa e negli Stati Uniti, facendone sospettare legami con servizi segreti ostili al blocco occidentale.

Oggi le tecniche di attacco di Turla sono state individuate e le falle ricoperte, ma stupisce ancora la semplicità con cui il gruppo è riuscito per anni a operare indisturbato in ambienti così delicati, generalmente basati su sistemi Linux fortemente customizzati, senza che sia mai stato possibile dare un volto ai criminali o individuare l’origine degli attacchi.

A spiegare la tecnica con l’aiuto di infografiche è intervenuta Kaspersky Lab, società di sicurezza che con Turla condivide la lingua d’origine, e, forse anche per questo, si è battuta subito in prima linea per disarmare e individuare i criminali.

Un trucco ingegnoso e una grave falla

Lo scorso anno i ricercatori hanno scoperto che gli attacchi Turla partono sfruttando la backdoor Epic che individua gli obiettivi più interessanti. A questi viene poi portato un attacco mirato facendo passare i dati attraverso la rete satellitare, secondo una modalità che rende irrintracciabili i centri di comando dell’operazione.

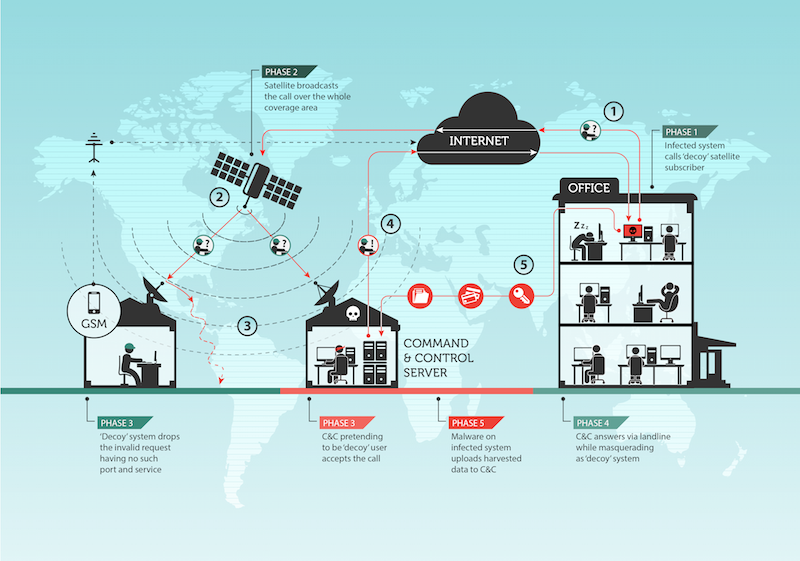

Pur essendo infatti generalmente poco usati a questo scopo, i satelliti vengono sfruttati da alcuni provider per fornire connettività in aree non raggiungibili dalle normali reti cablate. Il traffico in entrata proveniente dal satellite con questa modalità è però generalmente in chiaro, e può essere intercettato senza alcuna difficoltà. Turla ha sfruttato questa grave lacuna per identificare indirizzi IP di utenti attivi che utilizzano collegamenti satellitari, quindi ha usato questi indirizzi per mascherare quelli dei suoi server di comando e controllo.

I dati rubati dal sistema della vittima sfruttando le macchine infette, arrivavano quindi sia al pc degli ignari utenti di servizi satellitari che a quelli dei criminali. Questi flussi venivano però instradati su porte che generalmente sono chiuse nei comuni Pc, per cui i malcapitati di cui si sono serviti gli hacker non si accorgevano di nulla. Salvo magari ricevere l’improvvisa visita di un commando di agenti del controspionaggio armati fino ai denti.

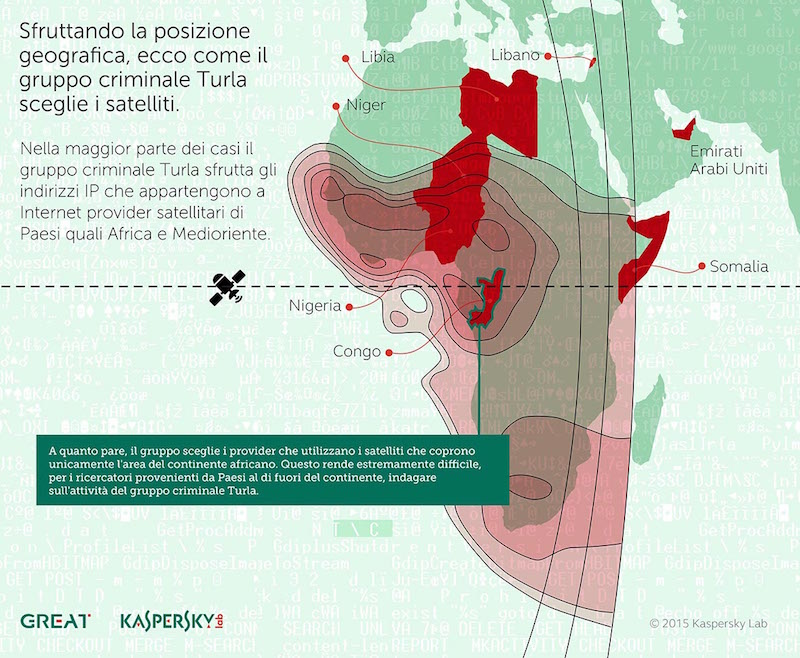

Per rendere più efficace questa tecnica, inoltre, il gruppo si serviva di satelliti che coprivano territori in Africa e Medio Oriente, il che ha ostacolato non poco le indagini dei servizi di sicurezza europei e statunitensi, impossibilitati ad agire direttamente in quella parte del mondo.

Altre informazioni su attacchi di tipo APT (advanced persistent threat) come quello portato avanti da Turla, sono stati raccolti da Kaspersky in modo graficamente evocativo, che richiama videogiochi vettoriali anni ’80, a questo link.