Sempre più attacchi sfruttano applicazioni legittime: Sophos rileva un aumento del 51%

Sophos ha pubblicato lo studio The Bite from Inside: The Sophos Active Adversary Report, un approfondimento sulle tecniche, gli attacchi e i comportamenti adottati dai cybercriminali nella prima metà del 2024. Il report si basa su quasi 200 casi di risposta agli incidenti gestiti dai team Sophos X-Ops IR e Sophos X-Ops MDR.

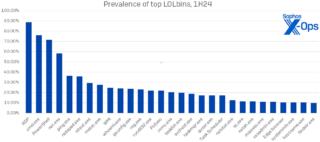

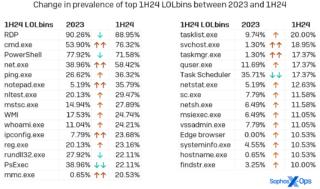

I dati evidenziano un aumento nell’uso della tecnica “living off the land”, che consiste nello sfruttare applicazioni e strumenti legittimi di Windows per analizzare i sistemi e mantenere una presenza persistente. A emergere è soprattutto l’utilizzo di file binari legittimi noti come LOLbins (Living off the Land binaries), cresciuto del 53% rispetto al 2023 e dell’83% dal 2021.

Tra i 187 LOLbins Microsoft individuati, l’applicazione più frequentemente abusata è stata il Remote Desktop Protocol (RDP), presente nell’89% dei casi analizzati. Questo dato conferma una tendenza già osservata nel 2023, quando l’uso improprio di RDP era stato riscontrato nel 90% degli incidenti.

Secondo John Shier, field CTO di Sophos, la tecnica living off the land consente ai criminali di camuffare le loro attività e sfruttare file binari Microsoft apparentemente innocui. Senza un’attenta supervisione, i team IT rischiano di ignorare segnali precursori di attacchi, spesso sfocianti in ransomware.

Un altro dato rilevante è la resilienza del gruppo ransomware LockBit, che, nonostante la neutralizzazione del suo sito principale a febbraio, è responsabile del 21% delle infezioni registrate nel primo semestre 2024.

Altri risultati significativi del report includono:

- Compromissione delle credenziali: rimane la causa principale degli attacchi (39% dei casi), sebbene in calo rispetto al 56% del 2023

- Violazioni di rete: sono gli incidenti più comuni secondo il team Sophos MDR

- Dwell time ridotto: il tempo medio di rilevamento degli attacchi si è mantenuto a otto giorni nei casi IR. Con MDR, il dwell time mediano è sceso a un giorno per tutti gli incidenti e a tre giorni per i ransomware

- Server Active Directory obsoleti: le versioni 2019, 2016 e 2012 sono le più colpite. Il 21% dei server AD attaccati è già fuori supporto, aumentando il rischio di vulnerabilità non risolte