Sicurezza: IoT e attacchi DeOS sono i pericoli più grandi che ci attendono

Cisco ha rilasciato poche ore fa il nuovo Midyear Cybersecurity Report (MCR), dal quale emerge tra le altre cose come i “cattivi” stiano sferrando attacchi ancora più sofisticati con l’obbiettivo non solo di colpire bensì di distruggere per impedire a chi si difende di ripristinare i propri sistemi e dati. Cisco ha coniato un nuovo nome per queste minacce: attacchi DeOS (Destruction of Service).

Gran parte dei trend legati alla sicurezza e analizzati nel MCR sono proprio legati agli attacchi DeOS. Ad esempio, gli attaccanti stanno evolvendo e innovando le campagne ransomware e DDoS in modo che siano realmente in grado di distruggere le reti delle aziende. Così facendo, viene danneggiata anche la capacità dell’azienda di riprendersi dall’attacco.

Come spiegato nel report, i cybercriminali stanno facendo un cambio di rotta abbandonando gli strumenti più recenti per tornare a quelli più vecchi, ad esempio allontanandosi dagli exploit kit e riutilizzando attacchi di tipo social engineering, come i Business email compromise (BEC).

Si stanno inoltre ampliando la superficie d’attacco, la portata e l’impatto di queste minacce. I recenti attacchi, come ad esempio WannaCry e Nyetya, sono la dimostrazione della rapidità con cui si diffondono e dell’effetto distruttivo di attacchi che sembrano i soliti ransomware che conosciamo, ma che in realtà sono molto più distruttivi.

Ciò di cui si può essere certi è che la Internet of Things (IoT), e la sua miriade di dispositivi e sistemi con numerose debolezze pronte per essere sfruttate, avranno un ruolo centrale nel far sì che l’impatto di queste campagne sia maggiore. L’IoT è quindi il nuovo confine in cui buoni e cattivi si scontreranno.

I ricercatori Cisco hanno osservato come si è evoluto il malware durante la prima metà del 2017 e hanno individuato nuove modalità con cui gli avversari stanno personalizzando le loro tecniche di distribuzione, di offensiva e di evasione. L’approccio è sempre più quello di spingere le vittime ad attivare una minaccia cliccando un collegamento o aprendo un file dannoso.

Stanno inoltre sviluppando un tipo di malware fileless che risiede nella memoria ed è più difficile da rilevare o investigare perché si cancella al riavvio del dispositivo. Infine, gli avversari si basano su infrastrutture anonime e decentrate, come il servizio di proxy Tor, per oscurare le attività di comando e controllo.

Il volume dello spam è aumentato considerevolmente, poiché molti attacchi utilizzano metodi collaudati, come l’email, per distribuire malware e ricavare profitti. I ricercatori di sicurezza di Cisco prevedono che lo spam con allegati dannosi continuerà ad aumentare mentre l’andamento degli exploit kit rimane costante.

Spyware e adware, spesso poco considerati dai professionisti della sicurezza, perché ritenuti più noiosi che dannosi, sono in realtà forme di malware che continuano a persistere e ad essere pericolosi per le imprese. Cisco ha monitorato 300 aziende per un periodo di quattro mesi e ha scoperto che 3 famiglie di spyware più di altre hanno infettato il 20% del campione.

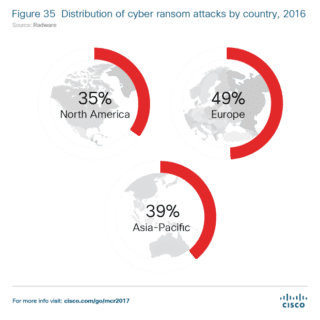

I progressi del ransomware, come la disponibilità di Ransomware-as-a-Service, semplificano già di per sé gli attacchi dei criminali informatici, a prescindere dalla loro effettiva abilità. Ransomware non ha solo fatto notizia, ma ha fatto guadagnare oltre 1 miliardo di dollari nel 2016; potrebbe però essere una stima al ribasso, essendo ancora molte le aziende che anche a fronte di perdite più elevate non ne danno notizia.

Per combattere gli attacchi odierni frutto di abilità sempre maggiori, le imprese devono affrontare la sicurezza con un atteggiamento proattivo. Cisco consiglia di:

– Mantenere le infrastrutture e le applicazioni aggiornate in modo che gli aggressori non possano sfruttare le vulnerabilità note.

– Combattere la complessità adottando una difesa integrata. Limitare gli investimenti a silos.

– Rendere il management consapevole dei rischi, dei vantaggi e degli impatti economici per poi trasferire la consapevolezza all’intera azienda.

– Stabilire metriche chiare. Usare i dati analizzati per convalidare e migliorare le pratiche di sicurezza.

– Prendere in esame la formazione dei dipendenti in tema di sicurezza preferendo una formazione differenziata a seconda dei ruoli rispetto a una formazione universale per tutti.

– Trovare un equilibrio tra difesa reattiva e risposta proattiva. I controlli o i processi di sicurezza non sono procedure del tipo “imposta e dimentica”.