Nell’era della pandemia, il cybercrimine si fa più sofisticato

Ogni anno, o anche a intervalli più frequenti, le aziende di cybersecurity producono un rapporto con le principali tendenze osservate e fanno alle aziende le proprie raccomandazioni su come proteggersi al meglio.

Avendo tutte più o meno il polso del panorama globale, questi rapporti finiscono un po’ con il somigliarsi tutti. Nel rapporto Global Threat Report di CrowdStrike, saltano però all’occhio alcuni episodi e tendenze che non abbiamo ritrovato trattate in modo altrettanto approfondito altrove.

Cosa c’entra la chiusura dei confini nord coreani con la Cina, avvenuta nelle settimane successive allo scoppio della pandemia a Wuhan, con l’intensificazione negli attacchi ad aziende occidentali che si occupano di produzione di macchinari agricoli e fertilizzanti? Perché da un lato aumentano gli attacchi nel settore sanitario, ma alcuni criminali dichiarano di rilasciare gratuitamente le chiavi di decifrazione dei ransomware agli ospedali colpiti? Come sta cambiando la dinamica degli attacchi, che sempre più spesso sono svolti in modo mirato e con l’utilizzo di persone che operano direttamente invece che con strumenti automatizzati? Perché il caso SolarWinds deve far suonare un campanello di allarme soprattutto per le PMI italiane?

A differenza di altre aziende che danno priorità all’aspetto tecnologico della security, Crowdstrike può rispondere a queste domande perché dà molta importanza all’identificazione e alla profilazione degli attaccanti (non che sia l’unica azienda a fare attività di threat hunting e threat intelligence, chiariamoci, ma ne fa un punto di forza).

Abbiamo avuto la possibilità di approfondire alcuni dei temi del report con Stefano Lamonato, Solution Architecture Manager, Europe Channel & MSSP di CrowdStrike, che ci ha raccontato che per l’azienda nel 2020 si è scatenata, per quanto riguarda la cybersecurity, una vera e propria tempesta perfetta: la crisi pandemica ha spinto organizzazioni criminali a rafforzare gli sforzi nel filone cyber, ha lasciato le aziende più scoperte per via del ricorso al lavoro da remoto e di una spinta all’uso di canali di comunicazione digitale e, più in generale, ha provocato cambiamenti di sistema che hanno generato nuove necessità e nuove opportunità.

Attacchi informatici per rimediare alla carestia

Stefano Lamonato, Solution Architecture Manager, Europe Channel & MSSP di CrowdStrike

“Noi parliamo di malware e campagne di attacco, ma dietro ci sono persone e organizzazioni con interessi ben precisi. La cyber threat intelligence ci aiuta a capire come sta evolvendo il mondo. La Corea del Nord è stata tra i primi paesi a chiudere completamente la frontiera e tutti gli scambi commerciali con la Cina, che però era tra i pochi paesi a non applicare l’embargo posto da gran parte del mondo nei suoi confronti. La Corea del Nord si è trovata quindi a dover contare solo sulla propria capacità produttiva interna, già messa a dura prova per tifoni e altri eventi atmosferici, per l’approvvigionamento del cibo. Per far fronte alla necessità, sono stati quindi messi in campo strumenti informatici creati per attaccare aziende che operano nel settore agroalimentare (macchinari, fertilizzanti, sementi…), con lo scopo di sottrarre informazioni necessarie a modernizzare il proprio settore agricolo e aumentarne la produttività”, afferma Lamonato, sostenendo che questi settori potrebbero essere soggetti a ulteriori attenzioni da parte di attaccanti governativi.

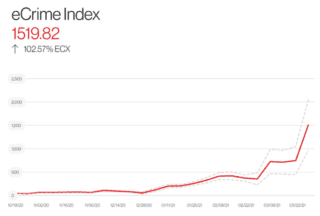

Crowdstrike suddivide l’universo dei suoi avversari in cyber criminali guidati solo da motivazione economica (chiamati Spider nel gergo aziendale) e stati-nazione che perseguono i propri interessi politici ed economici (con i diversi stati rappresentati da animali caratteristici). Ha anche creato un “eCrime Index” che quantifica l’attività dei criminali informatici nel tempo.

Sanità al centro del mirino

Un settore che nell’ultimo anno ha visto crescere il numero di attacchi è stato quello della sanità, già duramente stressato dalla gestione della pandemia e dei nuovi protocolli di sicurezza per l’accesso a strutture e servizi. Lamonato ammette che “Alcune organizzazioni criminali hanno dimostrato un minimo di umanità nei confronti di ospedali e strutture sanitarie, visto il momento di emergenza. Nonostante non potessero fermare attacchi automatizzati che colpiscono bersagli in modo quasi casuale, alcuni gruppi di eCrime hanno rilasciato dichiarazioni pubbliche affermando l’intenzione di offrire gratuitamente le chiavi di cifratura alle strutture sanitarie eventualmente colpite da ransomware”.

Detto ciò, “le aziende farmaceutiche e gli istituti di ricerca invece hanno visto un’intensificazione degli attacchi, sia da parte di stati nazione – interessati a raccogliere informazioni sulla produzione e distribuzione dei vaccini per ottenere un vantaggio nazionale – sia da parte di gruppi criminali dediti a quella che Crowdstrike classifica come “caccia grossa” (big game hunting), che col tempo hanno smesso di colpire piccole aziende o individui con il ransomware e hanno cominciato a cercare obiettivi più remunerativi, con attacchi mirati realizzati con operatori umani (approccio hands on keyboard) invece che con strumenti automatizzati”.

Il ransomware alza la posta

Crowdstrike ha identificato gruppi che hanno attaccato nel 2020 più di 104 organizzazioni nel settore farmaceutico, con un duplice obiettivo: massimizzare l’impatto del ricatto, perché un’azienda che lo scorso anno lavorava su farmaci e vaccini non poteva permettersi di fermarsi, ma anche aggiungere un ulteriore livello di minaccia. La diffusione in pubblico di dati sottratti all’azienda, provocando la rivelazione di segreti industriali, dati personali o altro materiale compromettente. Poter ripristinare i dati da un backup, principale rimedio agli attacchi di ransomware tradizionali, non serve per questa nuova generazione di attaccanti. Tra i settori più interessati dal fenomeno dell’esposizione di dati rubati troviamo meccanica e ingegneria, manifatturiero, hi-tech, retail e sanità.

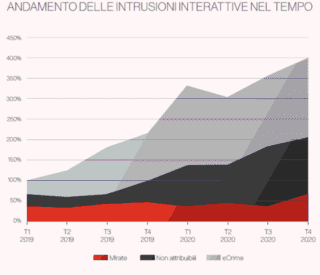

Gli attacchi avanzati e mirati hands on keyboard non sono quindi più prerogativa dei gruppi di attacco degli stati nazione, ma sono sempre più perseguiti anche dalle organizzazioni criminali “Negli ultimi due anni volume di attacchi si è quadruplicato, con l’eCrime che ha fatto la parte del leone, crescendo soprattutto sfruttando tutti i temi legati al Covid. Sono cresciuti in particolare gli attacchi di tipo interattivo e protratto nel tempo, che non sono più prerogativa degli stati nazione ma vengono effettuati anche da criminali tradizionali. Credo quindi che nel 2021 le attività di threat hunting – in cui uno specialista si confronta con un attaccante in carne e ossa- diventeranno sempre più centrali”, afferma Lamonato.

La crescita delle intrusioni interattive, cioè quelle realizzate da persone in carne, ossa e “mani sulla tastiera”

Attacchi supply-chain: un rischio per le PMI italiane

Tra gli altri eventi che hanno reso il 2020 un anno terribile per la cybersicurezza c’è stato sicuramente l’attacco avvenuto ai danni di centinaia di organizzazioni governative e non attraverso lo strumento di monitoraggio dell’infrastruttura IT Orion di SolarWinds. La compromissione del fornitore IT è servita per aprirsi una strada attraverso le difese dei suoi clienti. “Dal 2018 mettiamo in guardia i clienti verso la possibilità di attacchi di questo tipo, che finora però non si erano mai concretizzati in proporzioni così vaste”, dice Lamonato, che poi evidenzia che in Italia – più che in altri paesi – sono tantissime le aziende medio piccole che lavorano come fornitori per progetti anche molto grandi, e possono quindi diventare il bersaglio di attacchi per interposta persona che sfruttano i legami e le relazioni di fiducia tra le aziende.

Sarà quindi importante proteggere identità e accessi non solo implementando autenticazioni più robuste e con più fattori, ma anche implementando l’approccio Zero Trust.

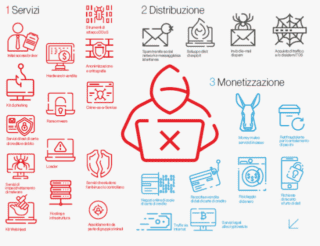

Velocità di risposta: il fattore chiave

Gli attaccanti stanno affinando sempre più le proprie tecniche, e il tempo che intercorre dall’inizio dell’attacco a quando l’intruso ha guadagnato sufficienti privilegi per muoversi all’interno della rete (break out time) si sta abbassando sempre più. Merito anche della specializzazione che sta avvenendo nell’ecosistema del cyber crimine. Ci sono gruppi specializzati solo in questa fase (initial access broker), e che poi vendono l’accesso conquistato ad altri soggetti interessati allo sfruttamento delle informazioni, e organizzazioni in grado di fornire ai cyber criminali prodotti e servizi accessori.

L’eCrime ha ormai una sua filiera, con organizzazioni che forniscono servizi e supporto.

“Nel 2020, questo tempo è sceso a una media di 4 ore e 18 minuti. Per rispondere in modo efficace in un periodo così breve è necessario poter contare su un sistema di monitoraggio che dia pochi falsi positivi, per potersi concentrare sulle minacce effettive”, afferma Lamonato che propone il metodo Crowdstrike basato sulla regola 1-10-60: 1 minuto per identificare un possibile attacco, 10 minuti per una prima valutazione da parte di un operatore che decide se “chiudere le porte” isolando la rete, e 60 minuti per rimediare alla compromissione e rimettere online i sistemi. “Lavorare solo sul post-mortem, è un’attività che lascia il tempo che trova”, conclude Lamonato.