Gli hacker riscoprono il fattore umano

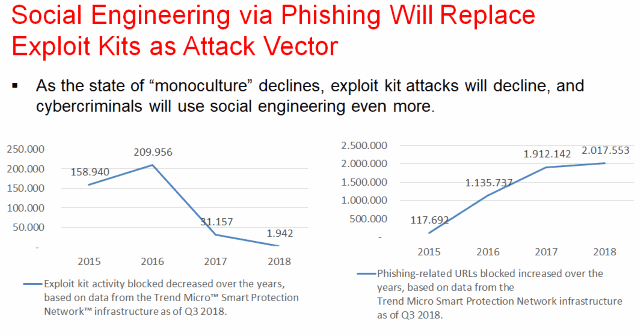

I report delle società specializzate nella security non sono certo fatti per spargere ottimismo e le prediction di Trend Micro non fanno eccezione. Perché con lo sviluppo tecnologico aumentano anche i rischi. In questo caso la parola chiave, sottolinea il country manager italiano Gastone Nencini, è “interconnettività”. Il grande numero di dispositivi in circolazione connessi alla rete, la connessione fra software e dispositivi, la caudata delle barriere in ambito industriale fra Information Technology (IT) e Operational Tecnology (OT) ampliano le possibilità di intervento degli hacker che, volendo, in certi casi possono anche fare a meno del protocollo IP e lavorare in radiofrequenza bloccando per esempio la gru di un cantiere. “Mappare il futuro: affrontare minacce pervasive e persistenti” è il titolo dell’annuale rapporto di Trend Micro che segnala la diminuzione delle minacce Zero day. “Troppi dispositivi con sistemi diversi rendono questa tecnica di attacco troppo costosa. Gli attaccanti preferiscono ora utilizzare il social engineering”, aggiunge Nencini. Torna in primo piano il fattore umano, un trend confermato dal protagonismo del’email (l’Italia è fra i primi 15 Paesi per il “Business Email Compromise”) e dall’aumento del phisihng. In Italia siamo passati da 117.692 attacchi di questo tipo del 2015 a 2.017.553 del 2018.

Sembra però che le aziende abbiano capito che i dipendenti possono rappresentare l’anello debole delle procedure di sicurezza. “Per questo – sottolinea Alberto Meneghini, managing director di Accenture Security, si nota un certo interesse ai basic con investimenti in tecnologia ma anche una rinnovata attenzione al fattore umano con i programmi di security awareness“.

Altri dati dicono che l’Italia è nella top ten mondiale e seconda in Europa per il malware e 18esima al mondo (quarta in Europa) per le malicious app.

A rincarare la dose arrivano le anticipazioni del rapporto del Politecnico di Milano che, come spiega Alessandro Piva, Director dell’osservatorio Information Security & Privacy, annuncia che “l’inverno sta arrivando, con una forte crescita degli attacchi e aziende che fanno fatica a tenere il passo”.

Ce n’è per tutti. Il rapporto spiega infatti che nel 2019 nel mondo consumer gli Exploit Kit saranno sostituiti da attacchi phishing che sfruttano tecniche di ingegneria sociale. Aumenteranno anche gli attacchi attraverso le chatbot. Gli account online delle celebrità verranno colpiti da attacchi watering hole (in cui si infettano siti che si presume saranno visitati dal vero bersaglio dell’attacco). Ci sarà un utilizzo massiccio di credenziali violate per ottenere vantaggi nel mondo reale e aumenteranno i casi di sextortion. Anche le smart home saranno a rischio con i cybercriminali che cercheranno di prendere possesso del maggior numero di dispositivi e vedremo probabilmente i primi casi di anziani vittime di attacchi ai dispositivi Smart Health.

Molto più nutrito l’elenco delle minacce per le aziende. Con il diffondersi dell’azienda estesa e dipendenti che lavorano anche da casa, aumenteranno i rischi veicolati tramite le aziende domestiche, le minacce tramite Business Email Compromise coinvolgeranno anche i dipendenti di grado inferiore (la formazione diventa fondamentale), aumenteranno i casi di estorsione digitale e anche l’automazione sarà sfruttata per gli attacchi di Business Process Compromise, che mirano a bloccare o alterare la produttività degli impianti. Perché con l’Industry 4.0 cade la barriera che separava l’IT dalle macchine della fabbrica. In più, il concetto di security by design che sta cercando di farsi strada nell’IT non è stato certo finora patrimonio del mondo industriale, che si ritrova con macchine molto vulnerabili.

Se ne è sicuramente accorta anche quella azienda, racconta Nencini, che ha avuto la produzione bloccata per un paio di giorni. E i bug nella HMI (l’interfaccia uomo– macchina) saranno la prima fonte di vulnerabilità sul fronte del controllo industriale.

Infine, c’è spazio anche per il cloud. Le impostazioni di security non configurate o configurate male verranno sfruttate durante le migrazioni dei cloud per le violazioni di dati, dice la palla di cristallo di Trend Micro. Le istanze cloud saranno sfruttate per il mining di cripto valute e aumenteranno le vulnerabilità di software cloud. Buon 2019 a tutti.