ICS: cosa sono e come difendono dagli attacchi i sistemi di controllo industriale?

L’occasione per tornare a parlare degli ICS (Industrial Control Systems) ci viene data da un recente intervento di Matvey Voytov, esperto di business development di Kaspersky Lab che sul blog dell’azienda russa ha voluto approfondire i temi base che ruotano attorno a questi sistemi, ponendo un’attenzione particolare sulla sicurezza.

Cosa sono gli ICS?

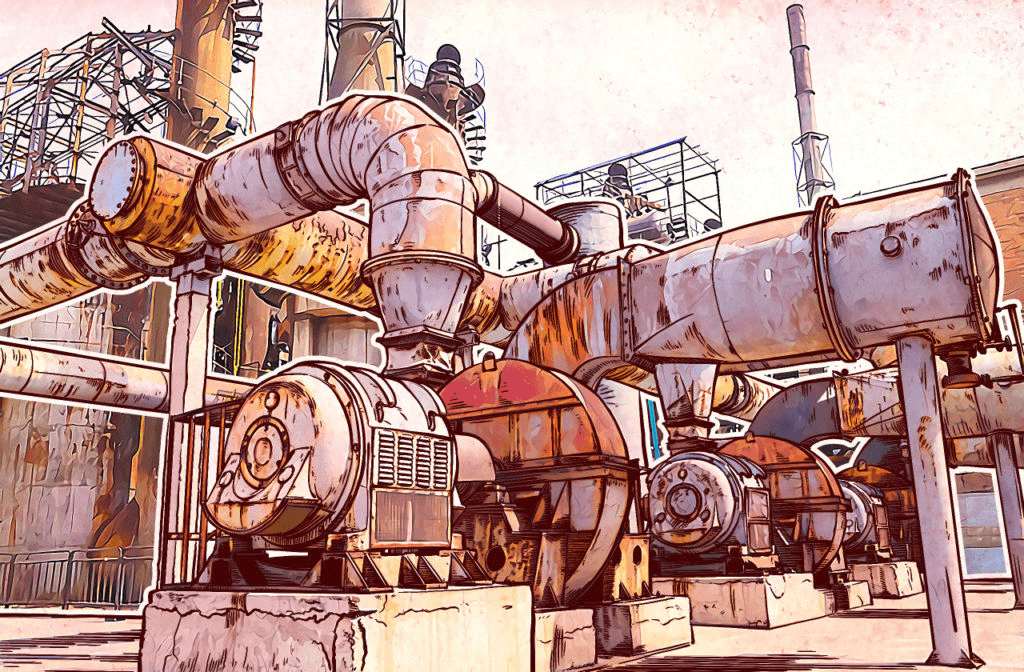

Sono sistemi di controllo industriale come per esempio SCADA (Supervisory Control And Data Acquisition), Sistemi di controllo distribuito (DCS) e Controllori Logici Programmabili (PLC). In pratica se i sistemi convenzionali di informazione (ERP, collaborazioni, server mail, OS) gestiscono le informazioni, gli ICS gestiscono i processi fisici e per questo spesso sono racchiusi nel termine sistemi cyberfisici. Gli ICS vengono ampiamente utilizzati in molti settori industriali tra cui petrolifero, gas, centrali elettriche, manifatturiero, città ed edifici smart.

Qual è lo scenario peggiore che potrebbe capitare?

Lo scenario peggiore implica l’interruzione dei processi industriali. A seconda dell’importanza dell’oggetto industriale, ciò può portare a perdite di denaro (ad esempio interruzione nelle infrastrutture manifatturiere) o a danni fisici nelle strutture stesse.

Quali settori dovrebbero preoccuparsi maggiormente dell’Information Security e perché?

Quando parliamo di protezione degli ICS, dovremmo parlare di cybersicurezza e non di Information Security, in quanto, nella maggior parte dei casi, ciò implica la protezione di processi o beni a livello “cyber-fisico” e non di protezione delle informazioni in sé. Per questo motivo, tutte le infrastrutture critiche sono a rischio, ma soprattutto le centrali elettriche, i sistemi di trasmissione e distribuzione di tale energia e poi tutti i sistemi che riguardano il petrolio e il gas.

Quali sono i vettori e le tipologie di attacco?

In generale i vettori di attacco principali agli ICS sono due. I cybercriminali riescono ad accedere alle infrastrutture industriali mediante reti esterne collegate (ad esempio, reti aziendali con ERP che scambiano dati con le reti industriali per manutenzioni previste), oppure possono infiltrarsi direttamente nel dominio ICS grazie alla distrazione di un qualche dipendente o corrompendone uno. Anche la modernizzazione delle infrastrutture può giocare un ruolo importante: l’Internet delle cose porta a una maggiore disponibilità di connessioni esterne delle reti industriali, anche per i dispositivi di campo.

I quattro incidenti che possono coinvolgono gli ICS sono:

- Un malware generico si insinua nella rete industriale e lascia il segno nei dispositivi Windows. Ad esempio, le recenti epidemie dei ransomware WannaCry ed ExPetr hanno creato danni a moltissimi impianti industriali di tutto il mondo.

- Attacchi mirati come Stuxnet, Havez o Industroyer, piattaforme malware e procedure d’attacco progettate specificatamente per colpire gli ICS.

- Operazioni fraudolente di persone interne all’azienda con lo scopo di arrecare danno senza l’uso di tecniche hacker, solo mediante la conoscenza dell’infrastruttura. Si tratta di casi frequenti soprattutto nel settore petrolifero e del gas.

- Errrori e configurazioni erronee di hardware e software degli ICS.

Quali sono le soluzioni?

La prima cosa da fare e la più importante è accrescere la consapevolezza dei pericoli informatici tra i dipendenti. Nella maggior parte dei casi, gli attacchi cominciano proprio da qui. Le formazioni sulla cybersicurezza sono assolutamente fondamentali per le aziende.

Dal punto di vista tecnologico, bisogna poi riconoscere che le soluzioni di sicurezza IT convenzionali non sono adatte alle reti industriali. Le soluzioni convenzionali hanno infatti un’alta tolleranza di falsi positivi, il consumo delle risorse è elevato e una connessione costante a Internet è un requisito essenziale. Tutti questi aspetti non si adattano bene agli ICS ed ecco perché installare protezioni per endpoint convenzionali in un ambiente ICS può addirittura costituire un pericolo e portare all’interruzione dei processi industriali.

Ciò implica maggiore controllo degli endpoint industriali (le whitelist delle applicazioni autorizzate sono assolutamente necessarie) e controllo passivo della rete industriale, che comprende l’esame approfondito dei pacchetti di dati industriali (DPI) con lo scopo di individuare anomali all’interno del flusso dei comandi dei processi industriali. Il tutto dovrebbe essere sempre certificato dai vendor principali di servizi di automazione industriali come Siemens, ABB ed Emerson.