Attacchi DoS: anche un file TXT può essere colpevole

È Kaspersky a offrire un interessante e inedito insight sulle minacce che possono derivare dai file di testo con estensione TXT, che non sono certo tra i più temuti a differenza, ad esempio, dei file EXE, DOCX e XLSX, che possono invece contenere macro dannose. I file TXT infatti sono generalmente considerati innocui di per sé, perché non possono contenere altro se non del testo semplice. Eppure non è sempre questo il caso.

Alcuni ricercatori hanno infatti trovato un modo per sfruttare una vulnerabilità nel formato (ora risolta) e potrebbero trovarne altre. Il formato del file non è in realtà il problema, ma lo è il modo in cui i programmi gestiscono i file TXT. Il ricercatore Paulos Yibelo ha evidenziato ad esempio un modo curioso di attaccare i computer macOS attraverso i file di testo. Come molte altre soluzioni di protezione, il sistema di sicurezza integrato di macOS (Gatekeeper), considera i file di testo come completamente affidabili. Gli utenti possono scaricarli e aprirli utilizzando l’editor integrato TextEdit senza ulteriori controlli.

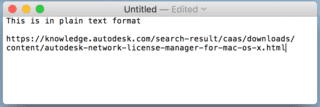

Tuttavia, TextEdit è un po’ più sofisticato del blocco note di Microsoft Windows. Può svolgere più compiti, come visualizzare il testo in grassetto, permettere agli utenti di cambiare il colore del carattere e altro. Poiché il formato TXT non è progettato per memorizzare informazioni di stile, TextEdit si occupa delle informazioni tecniche aggiuntive in modo da poter gestire il tutto. Per esempio, se un file inizia con la riga , TextEdit inizia a gestire i tag HTML anche in un file con estensione .txt.

Essenzialmente, scrivere un codice HTML in un file di testo, che inizia con quella riga, costringe TextEdit ad elaborare il codice o almeno alcuni suoi elementi. Dopo aver esaminato attentamente tutte le possibilità messe a disposizione da questo metodo, Yibelo ha scoperto che la vulnerabilità permette di:

- Eseguire attacchi DoS. Gatekeeper non impedisce l’apertura di file locali da un oggetto con estensione TXT. Pertanto, l’apertura di un file di testo dannoso può sovraccaricare un computer, per esempio, utilizzando il codice HTML per accedere al file /dev/zero, una fonte infinita di caratteri nulli

- Identificare il vero indirizzo IP di un utente. Il codice nel file di testo può richiedere l’apertura di AutoFS, un programma standard per il montaggio dei file di sistema, che può fornire l’accesso a un’unità esterna. Sebbene questa azione sia innocua di per sé (perché il processo di montaggio automatico costringe il kernel del sistema a inviare una richiesta TCP), anche quando c’è l’utente dietro un server proxy, il creatore del file di testo dannoso può scoprire l’ora esatta in cui è stato aperto e registrare il vero indirizzo IP

- Rubare dei file. Interi file possono essere inseriti in un documento di testo contenente l’attributo . Pertanto, il file di testo dannoso può ottenere l’accesso a qualsiasi file sul computer della vittima e poi trasferirne il contenuto utilizzando un attacco di tipo dangling markup. L’utente deve solo aprire il file

La vulnerabilità è stata segnalata ad Apple già nel dicembre 2019 e le è stato assegnato il numero CVE-2019-8761. Il post di Paulos Yibelo fornisce maggiori informazioni sullo sfruttamento della vulnerabilità.

Come difendersi

Un aggiornamento del 2020 ha installato una patch per la vulnerabilità CVE-2019-8761, ma questo non garantisce che nessun bug legato a TXT non sia in circolazione nel software. Potrebbero essercene altri che nessuno ha ancora capito come sfruttare. Quindi, la risposta corretta alla domanda “Questo file di testo è sicuro?” è :”Sì, per ora. Ma rimanete sempre all’erta”.

Pertanto, vi consigliamo di formare tutti i dipendenti affinché considerino qualsiasi file come una potenziale minaccia, anche quando si tratta di un innocuo file di testo. Indipendentemente da ciò, sarebbe saggio anche affidare il controllo di tutti i flussi di informazioni in uscita dell’azienda a un SOC esterno o interno.