La maggior parte degli attacchi informatici si nasconde nel traffico crittografato

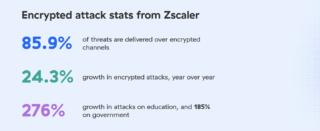

Nell’edizione 2023 appena pubblicata, il report annuale Zscaler ThreatLabz State of Encrypted Attacks si è concentrato sull’aumento delle minacce veicolate tramite HTTPS ( aumentate del 24% rispetto al 2022), sottolineando la natura sofisticata delle tattiche utilizzate dai criminali informatici che prendono di mira il traffico crittografato.

Per il secondo anno consecutivo, il settore manifatturiero è stato il più bersagliato, mentre le aziende del settore dell’istruzione e della pubblica amministrazione hanno registrato l’incremento di attacchi più elevato rispetto all’anno precedente. Inoltre, il malware, che include contenuti web dannosi e payload malware, ha continuato a dominare sugli altri tipi di attacchi crittografati, con i siti spyware e cross-site scripting che hanno rappresentato il 78% di tutti gli attacchi bloccati. La ricerca di quest’anno ha analizzato quasi 30 miliardi di minacce bloccate da ottobre 2022 a settembre 2023 dalla piattaforma Zscaler Zero Trust Exchange.

In totale, l’86% di tutte le minacce informatiche, tra cui malware, ransomware e attacchi di phishing, viene trasmessa attraverso canali crittografati. “Con quasi il 95% del traffico web che viaggia su HTTPS e l’86% delle minacce avanzate veicolate su canali crittografati, qualsiasi traffico HTTPS non sottoposto a ispezione in linea rappresenta un punto cieco significativo che i criminali informatici continuano a sfruttare quando prendono di mira aziende multinazionali”, ha dichiarato Deepen Desai, Chief Security Officer di Zscaler.

Il malware è la principale minaccia crittografata

Il malware mantiene il primo posto delle minacce crittografate, con 23 miliardi di rilevamenti tra ottobre 2022 e settembre 2023 e il 78% di tutti i tentativi di attacchi informatici. Il malware crittografato include contenuti web dannosi, payload malware, malware basato su macro e altro ancora. La famiglia di malware più diffusa nel 2023 è stata ChromeLoader, seguita da MedusaLocker e Redline Stealer.

L’industria manifatturiera è il settore più bersagliato

Il comparto manifatturiero ha registrato il maggior numero di transazioni IA/ML rispetto a qualsiasi altro settore, elaborando oltre 2,1 miliardi di transazioni legate all’IA/ML; rimane inoltre il settore più bersagliato, con il 31,6% degli attacchi crittografati monitorati da Zscaler. Con la crescente diffusione delle “smart factories” e dell’Internet of Things (IoT) nel settore manifatturiero, la superficie di attacco si sta espandendo, esponendo il settore a maggiori rischi per la sicurezza e creando ulteriori punti di ingresso che i criminali informatici possono sfruttare per interrompere la produzione e le supply chain. Inoltre, l’utilizzo di applicazioni di IA generativa, come ChatGPT, su dispositivi connessi in ambito manifatturiero incrementa il rischio di perdita di dati sensibili su canali crittografati.

Istruzione e pubblica amministrazione sotto attacco

I settori dell’istruzione e della pubblica amministrazione hanno registrato un aumento degli attacchi crittografati rispettivamente del 276% e del 185% rispetto all’anno precedente. Il settore dell’istruzione ha anche visto una superficie di attacco notevolmente ampliata negli ultimi anni, con il passaggio a modalità di apprendimento più remote e connesse. Nel frattempo, il settore governativo rimane un obiettivo primario, in particolare per i criminali informatici sostenuti dagli Stati nazionali, e ciò si riflette nella crescita delle minacce crittografate.

Bloccare gli attacchi crittografati

Per difendersi dalle evoluzioni del panorama delle minacce crittografate, le aziende devono ripensare gli approcci tradizionali alla sicurezza e al networking e adottare architetture più complete e Zero Trust. Devono inoltre implementare un’architettura Zero Trust che ispezioni tutto il traffico crittografato e sfrutti i modelli di IA/ML per bloccare o isolare il traffico dannoso. così facendo, si crea un modo unico e semplice dal punto di vista operativo per applicare le policy a tutto il traffico, senza influire negativamente sulle prestazioni o diventare un ostacolo alla conformità.

In questo scenario, ThreatLabz fornisce alcuni consigli per prevenire gli attacchi crittografati:

- Utilizzare un’architettura cloud nativa e basata su proxy per decifrare, rilevare e prevenire le minacce in tutto il traffico crittografato su larga scala

- Ispezionare sempre tutto il traffico, utilizzare l’ispezione SSL per rilevare i payload malware, il phishing e attività C2 che utilizzano comunicazioni SSL/TLS

- Sfruttare una sandbox basata sull’intelligenza artificiale per mettere in quarantena gli attacchi sconosciuti e bloccare malware “patient zero” eventualmente trasmesso tramite TLS

- Valutare la superficie d’attacco dell’azienda per quantificare il rischio e proteggere quanto eventualmente rimasto esposto

- Utilizzare l’architettura Zero Trust per proteggere tutta la connettività a livello globale

- Utilizzare la segmentazione utente-app per applicare l’accesso “least privilege”, anche per gli utenti autenticati