Attacco browser-in-the-browser: il phishing diventa ancora più subdolo

Kaspersky ha pubblicato recentemente un approfondimento sul cosiddetto attacco browser-in-the-browser, per il quale l’URL a cui guardare quando si sta per fare clic sul link in un’emai appare effettivamente corretto e sicuro. Ma come funzione esattamente questo attacco che ha reso il phishing ancora più subdolo e difficile da riconoscere?

Partiamo dalle basi. Ogni dominio che vediamo nella barra degli indirizzi è unico ed è associato a un proprietario. Se qualcuno vuole creare un sito web, deve prima contattare un’azienda specifica che registra i nomi dei domini. L’azienda verificherà il dominio ricorrendo ad un database internazionale per assicurarsi che l’indirizzo non sia già stato utilizzato. Se è disponibile, viene assegnato al richiedente.

Questo significa che è impossibile registrare un sito web falso con lo stesso indirizzo di un sito reale già esistente. Tuttavia, è possibile creare un dominio molto simile a quello di qualcun altro scegliendo una estensione di dominio simile: per esempio, .co (Colombia) invece di .ca (Canada). Ad ogni modo, se si osserva da vicino l’indirizzo, è facile vedere la differenza.

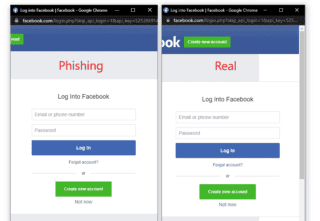

Ecco perché invece di registrare domini, alcuni criminali particolarmente “sofisticati” hanno avuto l’idea di simulare una finestra del browser con l’indirizzo di un sito affidabile che appare su una pagina. Ed ecco l’attacco browser-in-the-browser, analizzato per la prima volta da un ricercatore di Infosec che si fa chiamare mr.d0x. Il ricercatore ha osservato che i moderni sistemi di creazione di siti web (HTML, CSS e JavaScript) sono diventati così avanzati che possono visualizzare praticamente qualsiasi cosa sulla pagina: da campi di qualsiasi colore e forma, ad animazioni che imitano i componenti in movimento dell’interfaccia. Questo significa che un phisher può usarli per simulare una pagina completa di un altro servizio e mostrarla sul proprio sito web.

Per l’esperimento, mr.d0x ha esaminato le finestre pop-up di login, che si aprono quando, al posto di loggarci e creare un account, scegliamo un’opzione come “Accedi con Google” o “Continua con Apple”. Questa opzione è molto comoda perché non c’è bisogno di inventare una nuova password e ricordarla, o aspettare un link di conferma che contiene un codice. Inoltre, questo metodo di log-in è piuttosto sicuro. Quando si preme il pulsante Accedi con, si apre la pagina del servizio pertinente in cui si inseriscono le credenziali e il sito web a cui si accede con questa opzione non riceve mai la password, nemmeno temporaneamente.

In un attacco browser-in-the-browser i criminali informatici registrano un sito web utilizzando una classica tecnica di phishing, ovvero clonando un sito web legittimo. In alternativa, potrebbero scegliere un indirizzo dal nome interessante e un contenuto che possa attirare l’attenzione della vittima come, ad esempio, prodotti in offerta, opportunità di lavoro o notizie interessanti che un utente potrebbe voler leggere o commentare. I criminali impostano le cose in modo che i visitatori debbano registrarsi se vogliono comprare qualcosa, commentare o accedere a ciò che gli interessa. Successivamente, i criminali aggiungono dei pulsanti che, in teoria, permettono l’accesso attraverso alcuni servizi legittimi da cui vogliono raccogliere le password.

Se le vittime cliccano su tale pulsante, si apre una finestra di login a loro familiare, come un prompt di Microsoft, Google o Apple: l’indirizzo, il logo e i campi da compilare sembrano corretti. In definitiva, l’utente visualizza tutti i componenti dell’interfaccia che è abituato a vedere. La finestra può anche mostrare gli indirizzi corretti quando gli utenti passano il mouse sopra il pulsante “Log in” e il link “Password dimenticata”.

La fregatura è che questa non è in realtà una finestra separata; questo inganno è stato invece progettato per apparire proprio sulla pagina che sta ingannando l’utente. Se inserite le credenziali in questa finestra, non verranno inviate a Microsoft, Google o Apple, ma direttamente ai server dei cybercriminali.

Anche se non c’è nessun elemento nella finestra di login fasulla che ci faccia pensare che la finestra sia falsa, ci sono modi per identificarla come tale. Le vere finestre di login sono finestre del browser e si comportano come tali. Potete massimizzarle e minimizzarle, e spostarle ovunque sullo schermo. I pop-up falsi sono invece legati alla pagina in cui si trovano. Possono anche muoversi liberamente e coprire pulsanti e immagini, ma solo all’interno dei loro confini cioè, all’interno della finestra del browser. Non possono uscire da essa. Questa differenza dovrebbe aiutarvi a individuarli.

Per verificare con maggior sicurezza se il modulo di login sul vostro schermo è falso, provate quanto segue:

- Riducete a icona la finestra del browser da cui è apparso il modulo. Se il modulo di login che dovrebbe essere in una finestra separata sparisce, allora è falso. Se una finestra è vera, dovrebbe rimanere sullo schermo.

- Cercate di spostare la finestra di login oltre il bordo della finestra madre. Una finestra vera lo può fare facilmente, mentre una finta rimarrà bloccata.

- Se la finestra con il modulo di login si comporta in modo strano (si minimizza insieme all’altra finestra, si ferma sotto la barra degli indirizzi o scompare sotto di essa) significa che è falsa e non dovreste inserire le vostre credenziali.

L’attacco non è così pericoloso come potrebbe sembrare a prima vista. Anche se è abbastanza difficile per le persone individuare un attacco browser-in-the-browser, il vostro computer può aiutarvi. Non importa come sia stato elaborato l’inganno: l’indirizzo reale rimane lo stesso e questo è ciò che conta per una soluzione di sicurezza.

Kaspersky consiglia innanzitutto di usare un password manager per tutti i vostri account. Verificate inoltre l’indirizzo reale della pagina e non inserite mai le credenziali nei campi di un sito sconosciuto, non importa quanto legittimo possa sembrare. Installate una soluzione di sicurezza robusta con un modulo anti-phishing, che verificherà per voi l’URL e vi avvertirà immediatamente se una pagina è pericolosa.

Kaspersky invita anche ad attivare l’autenticazione a due fattori. Abilitatela ovunque abbiate la possibilità di farlo, anche sui social network. In questo caso, anche se gli hacker riuscissero a rubare le vostre credenziali, non saranno in grado di accedere agli account perché non potranno disporre del codice monouso che sarà inviato a voi, non a loro.

Infine, se volete una protezione più potente per i vostri account più preziosi, potete utilizzare un dispositivo di autenticazione hardware (l’esempio più noto è YubiKey). Questo sistema controlla non solo l’indirizzo di un sito web, ma anche se conosce la chiave crittografica. In questo modo, è impossibile superare un tale sistema di autenticazione anche se il sito originale e il suo gemello sembrano identici.