Cybersecurity: bisogna farsi trovare pronti al prossimo attacco

Una potenziale intrusione ogni sette minuti, con risultati spesso molto onerosi per l’azienda vittima. È questa la valutazione fatta da CrowdStrike ed è solo una delle informazioni chiave contenute nel report “Nowhere to Hide: 2022 Falcon OverWatch Threat Hunting”, sviluppato a partire dalle operazioni globali di threat hunting svolte tra luglio 2021 e giugno 2022.

Giunto alla quarta edizione, il report presenta dati e analisi approfondite sugli attacchi, con casi di studio e raccomandazioni attuabili dalle aziende. I tentativi di intrusione hanno visto un aumento record anno su anno del 50%, con distinti cambiamenti nelle tendenze di attacco e dello spionaggio da parte degli avversari. In particolare sono state identificate oltre 77 mila potenziali intrusioni, approssimativamente una ogni sette minuti. Si tratta di casi in cui l’attività di caccia alle minacce proattiva e affidata all’uomo ha scoperto avversari che eseguono attivamente tecniche dannose in varie fasi della catena di attacco, nonostante i migliori sforzi degli aggressori per eludere i metodi di rilevamento autonomi.

Le violazioni sono sia di tipo malware, in particolare ransomware, sia di tipo command and control. Ne abbiamo parlato con Luca Nilo Livrieri, Senior Manager, Sales Engineering for Southern Europe di CrowdStrike.

“Oggi sotto il cappello ransomware si può trovare anche molro altro, come alcune fasi delle tecniche di Control and Command”, spiega Nilo Livrieri, “Il ransomware è la formula del momento, per cui nei report questo tipo di attacco riceve maggiori attenzioni” mediaticamente parlando. Ma ne esistono molte fasi diverse: “cifratura dati, furto dati, minaccia di rendere pubblico il furto dei dati di una azienda, commercio -o comunque comunicazione- dei risultati positivi e negativi sui canali di comunicazione tra attacker”.

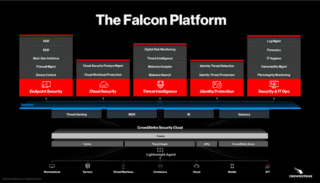

Le cinque aree della piattaforma Falcon di CrowdStrike. La gran parte del report si occupa di threat intelligence.

Zero trust sulle identità

Falcon OverWatch ha calcolato che il tempo di breakout – il tempo impiegato da un avversario per muoversi lateralmente da un punto di accesso iniziale verso altri sistemi della rete – degli avversi di eCrime è sceso a 1 ora e 24 minuti, rispetto all’ora e 38 minuti del report precedente. Nel 30% delle intrusioni, l’avversario era in grado di muoversi lateralmente in meno di 30 minuti.

“CrowdStrike insiste molto sul tempo di attacco, che oggi è di 84 minuti”, riprende Nilo Livrieri. E’ un tempo che deve far pensare i vertici aziendali. “Negli ultimi casi che abbiamo affrontato, il tempo è stato sempre la discriminante nella propagazione dell’attacco”. Certamente bisogna prestare grande attenzione alle vulnerabilità e quindi protezione delle identità. Lo sfruttamento delle vulnerabilità consente l’uso di credenziali lecite, rubate in attacchi precedenti. Il cardine di questa azione è la protezione dell’identità: ed ecco che anche qui bisogna applicare il cosiddetto zero trust.

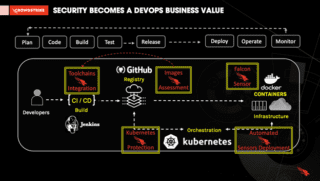

Parlando di container ed orchestratori, la sicurezza deve aiutare lo sviluppatore in tutte le fasi, sia scaricando le immagini, sia su tools (di automazione) come Jenkins, tutto in ottica DevOps. Generalmente, invece, l’aiuto al dev o al devops è praticamente nullo.

Le minacce sono internazionali

Viviamo una realtà geopolitica nella quale la sicurezza aziendale è spesso minata da eventi internazionali di grande interesse su scala mondiale. Tra le intrusioni sommariamente attribuibili ad uno Stato troviamo in forte crescita Iran, Turchia e anche Colombia, che si uniscono a Russia, Cina, Iran e Nord Corea. La Russia attacca MSP e di fornitori di servizi IT e cloud per sfruttare le relazioni di fiducia e infiltrarsi nei loro clienti. La Cina attacca le vulnerabilità note, ma su vasta scala. L’Iran usa il ransomware per fondere operazioni dirompenti con attività autentiche di eCrime. La Repubblica popolare democratica di Corea (RPDC) usa le criptovalute nel tentativo di nascondere le entrate illecite.

Ci si può chiedere come mai quasi mai vengano citati attacchi da USA, Europa, Israele, Ucraina ed altri Stati o organizzazioni. La risposta c’è, ed è semplice: “Noi non abbiamo clienti in Paesi come Russia, Cina, NordCorea, Iran ed altri, quindi non abbiamo modo di conoscere il dettaglio di quelle azioni. Abbiamo notizie di azioni svolte da presunti attivisti pro Ucraina rivolte al mondo filorusso con attacchi prevalentemente Ddos, così come il generale attivismo occidentale, compreso quello che ruota attorno ad Anonymous, che hanno attaccato Paesi europei che hanno ancora rapporti con la Russia. Anche alcune organizzazioni particolari si sono esposte, com’è stato ad esempio l’NSO Group israeliano, che con Pegasus è stato accusato di aver svolto attacchi anche in Occidente. Per la sicurezza nel settore pubblico oggi c’è buona sensibilità in Spagna: noi stiamo partendo, ma siamo indietro”.

Il settore tecnologico figura come quello più preso di mira per le intrusioni interattive. I cinque settori più presi di mira sono tecnologia (19%), telecomunicazioni (10%), manifattura (7%), istruzione (7%) e sanità (7%). Le telecomunicazioni sono quelle più colpite dalle intrusioni da parte degli autori sponsorizzati dagli Stati-Nazione. I primi cinque settori presi di mira da questo tipo di intrusione sono telecomunicazioni (37%), tecnologia (14%), pubblica amministrazione (9%), istruzione (5%) e media (4,5%).

Le telecomunicazioni continuano ad essere nel mirino per soddisfare le priorità di sorveglianza, intelligence e controspionaggio sponsorizzate dallo Stato. Il settore sanitario si trova nel mirino degli affiliati al Ransomware-as-a-Service (RaaS). Il volume di tentativi di intrusioni interattive contro questo settore è raddoppiato anno su anno. Un numero significativo di queste intrusioni è stato attribuito all’eCrime.