Come proteggere i PC Windows 10 dal ransomware: guida per utenti e amministratori

CryptoLocker, WannaCry, Petya, Bad Rabbit. La minaccia portata dai ransomware non scomparirà certo e, anzi, nel 2018 si attendono nuove ondate di attacchi che prenderanno “in ostaggio” centinaia di migliaia (se non milioni) di computer in tutto il mondo.

Per fortuna, nonostante una simile minaccia spaventi giustamente moltissimi utenti, ci sono diversi strumenti, uno dei quali già integrato già in Windows 10, in grado di proteggersi dai ransomware, sebbene questo speciale dia per scontato che conosciate già le regole base per evitare di rimanere infettati da un malware (software anti-malware, evitare di aprire allegati sospetti, ecc.).

Usare Accesso controllato alle cartelle

Il tool di Windows 10 a cui ci riferiamo è stato inserito da Microsoft con l’aggiornamento Fall Creators Update (versione 1709) dello scorso ottobre e si tratta dell’Accesso controllato alle cartelle, uno strumento che protegge il vostro PC permettendo solo ad applicazioni sicure e certificate di accedere ai vostri file. Di default questa funzione non è attiva e quindi, se volete utilizzarla, dovete prima di tutto andare in Impostazioni e cliccare su Aggiornamento e sicurezza.

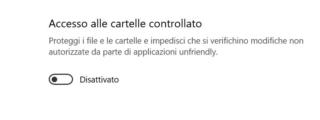

Una volta che siete qui, cliccate sulla voce Windows Defender e quindi su Apri Windows Defender Security Center. Ancora un click su Protezione da virus e minacce e quindi su Impostazioni di Protezione da virus e minacce. Ora scendete fino alla voce Accesso alle cartelle controllato (che troverete come Disattivato), attivatelo cliccando sul toggle e confermate la modifica appena fatta.

Anche facendo così però, non sarete del tutto al sicuro visto che alcune cartelle che volete proteggere potrebbero essere ignorate da questa funzione. Di default infatti Accesso alle cartelle controllato protegge le cartelle (e le sottocartelle) di sistema di Windows, ma tutte le altre rimangono potenzialmente attaccabili da un ransomware, comprese ad esempio quelle di OneDrive (omissione non da poco visto che parliamo di un importante servizio di Microsoft).

Se quindi volete aggiungere altre cartelle da proteggere, basta cliccare sul link Cartelle protette che appare dopo che avete attivato la funzione. Da qui cliccate sul pulsante Aggiungi una cartella protetta, scegliete la cartella e confermate la modifica. Tenete conto che, aggiungendo una qualsiasi cartella, anche le relative sottocartelle vengono protette automaticamente e non c’è quindi bisogno di sceglierle singolarmente. Se poi voleste togliere dalla lista una delle cartelle che avete aggiunto manualmente, basta tornare alla schermata Cartelle protette, scegliere quella (o quelle) che volete escludere e fare click su Rimuovi.

Microsoft non ha pubblicato una lista con le applicazioni che possono accedere alle cartelle protette e quindi, se avete una o più app che ritenete affidabili e volete che accedano a una cartella protetta, dovete aggiungerla manualmente. Per farlo, tornate alla schermata di Windows Defender Security Center e, sotto la voce Accesso alle cartelle controllato, cliccate su Consenti app tramite accesso alle cartelle controllato. Da qui scegliete i file exe delle applicazioni a cui volete concedere l’accesso, fate click su Apri e confermate la scelta. Solitamente le cartelle delle applicazioni e i relativi file exe si trovano in C:\Programmi o in C:\Programmi (x86).

Eseguite un back up… nel modo giusto

Lo scopo finale di un ransomware è tenere in ostaggio i vostri file e le vostre cartelle, che così non diventano più accessibili a meno che non paghiate il riscatto richiesto, ma nemmeno in questo caso si ha la certezza assoluta di risolvere il problema. Ecco perché la pratica del back up diventa ancora più necessaria, in modo da avere sempre a disposizione una copia di tutti i file a cui accedere anche se foste colpiti da un ransomware.

Anche in questo caso però bisogna seguire alcune regole per eseguire il tutto nel modo migliore. Per prima cosa è meglio utilizzare un servizio di cloud storage su cui copiare i vostri file e non limitarsi al classico back up su un hard disk esterno (c’è sempre il rischio infatti che anche questo finisca vittima del ransomware quando è collegato al PC infetto).

Assicuratevi che il servizio di cloud storage che utilizzate offra il versioning, ovvero che conservi non solo l’ultima versione dei file ma anche quelle precedenti. In questo modo se la versione più recente dei file rimane infetta, potete avere accesso a quelle precedenti. Per fortuna servizi come Microsoft OneDrive, Google Drive, Carbonite, Dropbox e molti altri utilizzano il versioning ed è quindi consigliabile familiarizzare fin da subito con questa funzione.

Protezione gratuita dai ransomware

Bitdefender Anti-Ransomware Tool

Diversi software anti-malware integrano protezioni specifiche per i ransomware, ma ci sono applicazioni dedicate esclusivamente a questa minaccia e, tra queste, alcune sono disponibili gratuitamente. Ecco quelle più interessanti.

Bitdefender Anti-Ransomware Tool prende di mira set specifici di ransomware come CTB-Locker, Locky, Petya e TeslaCrypt, ma non molte altre famiglie di ransomware. Nel caso aveste già installato sul vostro PC Bitdifender, questo tool non vi serve visto che è già integrato nell’applicazione principale.

Malwarebytes Anti-Ransomware, in versione beta da circa due anni, promette di proteggere contro tutti i ransomware noti e meno noti grazie all’analisi comportamentale di tutto il software installato sul vostro PC. Molto probabilmente questo tool sarà integrato direttamente in Malwarebytes quando uscirà dalla versione beta.

RansomFree di Cybereason è un’alternativa al tool di Malwarebytes e anche in questo caso la protezione dai ransomware si basa sull’analisi comportamentale dei programmi installati sul PC.

Aggiornate sempre

Secunia PSI

Quando sentite parlare di una nuova ondata di ransomware, non aspettate che Windows 10 si aggiorni automaticamente con le ultime patch di sicurezza, ma provvedete voi ad aggiornare sia il sistema operativo, sia Windows Defender. In entrambi i casi andare in Impostazioni, Aggiornamento e sicurezza e cliccate su Verifica disponibilità aggiornamenti e, nel caso ce ne fossero di nuovi, inizierà il processo di download e di installazione (potreste dover riavviare il PC alla fine del processo).

Assicuratevi poi di mantenere aggiornati anche tutti gli altri programmi installati sul vostro PC, incluso naturalmente l’antimalware nel caso non utilizzaste quello integrato in Windows 10. Per farlo con il minimo sforzo, potrete utilizzare Secunia PSI, strumento gratuito che analizza tutti i programmi installati sul PC e controlla se siano disponibili aggiornamenti per ognuno di essi.

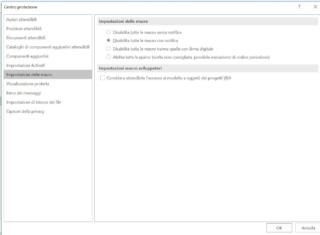

Disabilitate le macro in Microsoft Office

Un ransomware si può diffondere anche attraverso le macro di Office ed è quindi consigliabile disabilitarle. Per farlo, basta andare in una qualsiasi applicazione di Office, cliccare su File, Opzioni, Centro protezione, Impostazioni centro protezione, selezionare Impostazioni delle macro e spuntare la voce Disabilita tutte le macro con notifica.

IT, Windows 10 e ransomware

Ci sono molte azioni che il comparto IT di un’azienda può intraprendere per evitare il contagio di un ransomware. La più ovvia è applicare le ultime patch di sicurezza non solo a tutti i PC dell’azienda, ma anche a tutti i server e a qualsiasi prodotto hardware di livello enterprise. Questo però non basta. Molteplici attacchi ransomware infatti si sono diffusi sfruttando un protocollo di rete di Windows (notoriamente insicuro) come SMB1 e quindi è necessario disabilitarlo.

La buona notizia è che, a farlo fuori, ci ha già pensato il Fall Creators Update di Windows 10, sebbene ciò valga solo per i PC nuovi o con un’installazione pulita di questo ultimo major update di Windows 10. Tutti i PC che hanno eseguito l’aggiornamento al Fall Creators Update partendo da una versione precedente di Windows 10 devono invece disabilitare questo protocollo manualmente.

È possibile farlo in diversi modi, ma per praticità vi rimandiamo a questa pagina di supporto di Microsoft con la spiegazione passo per passo, segnalando solo che Microsoft consiglia di non disabilitare anche SMBv2 o SMBv3 se non come misura temporanea per la risoluzione dei problemi.

Gli amministratori di rete che hanno già aggiornato i PC degli utenti aziendali al Fall Creators Update possono inoltre sfruttare la funzione Accesso controllato alle cartelle di cui abbiamo appena parlato utilizzando lo strumento Group Policy Management Console (GPMC), Windows Defender Security Center o PowerShell. Per tutte le istruzioni del caso vi rimandiamo a questa pagina con i passi necessari per l’attivazione e a questa pagina per aggiungere le applicazioni fidate e le cartelle da proteggere.