Router Cisco vulnerabili: una delle falle più gravi dell’anno

Cisco ha rilasciato ulteriori dettagli sul bug critico zero-day che ha rivelato all’inizio della scorsa settimana e ha dichiarato che spera di mettere quanto prima a disposizione dei clienti una correzione. Al 19 ottobre, secondo Censys, sono stati compromessi circa 36.541 i dispositivi Cisco che utilizzano il sistema operativo IOS-XE.

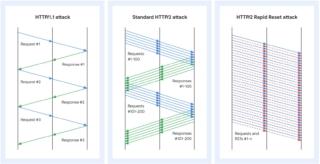

Gli attacchi hanno prima sfruttato la vulnerabilità CVE-2023-20198 per l’accesso iniziale e poi hanno emesso un comando con 15 privilegi. Questa falla, che ha ricevuto un punteggio CVSS perfetto di 10, ha permesso ai malintenzionati di effettuare il log in con un accesso normale. In seguito gli attacchi hanno sfruttato una seconda falla nella funzione web UI (CVE-2023-20273), che ha ricevuto un punteggio CVSS di 7,2. Questo ha permesso all’utente locale di elevare i privilegi a root, scrivere l’impianto nel file system ed eseguire l’hijack del dispositivo.

Cisco non ha fornito l’elenco dei dispositivi colpiti, il che significa che qualsiasi switch, router o WLC (Wireless LAN Controller) che esegue IOS XE e ha l’interfaccia utente web (UI) esposta a Internet è vulnerabile, come spiega Mayuresh Dani, manager della ricerca sulle minacce presso la società di cybersicurezza Qualys.

Oltre ai diffusissimi switch aziendali della linea Cisco Catalyst 9000, IOS XE viene utilizzato anche per gestire numerosi altri tipi di dispositivi, molti dei quali spesso utilizzati in ambienti periferici che tendono a ricevere meno attenzione rispetto alle appliance dei data center. Tra questi ci sono i router di filiale, i router industriali e i router di aggregazione, nonché gli access point Catalyst 9100 e i controller wireless Catalyst 9800 IoT-ready.

“Abbiamo identificato una correzione che copre entrambe le vulnerabilità e stimiamo che le versioni iniziali saranno disponibili a breve per i clienti”, ha precisato il portavoce di Cisco. “Tuttavia, ci sono azioni che i clienti possono intraprendere immediatamente”. Queste includono la disabilitazione della funzione HTTP Server su tutti i sistemi esposti su Internet, o almeno la limitazione del suo accesso agli indirizzi di origine affidabili. Dopo che si è disabilitata tale funzionalità, Cisco raccomanda di utilizzare il comando copy running-configuration startup-configuration per rendere effettive le modifiche.

Per verificare l’eventuale compromissione dei proprio ambiente, è possibile eseguire le azioni riportate di seguito:

- Verificare sui log di sistema la presenza di messaggi in cui lo user potrebbe essere cisco_tac_admin, cisco_support o qualsiasi utente locale sconosciuto all’amministratore di rete, come riportato si seguito:

%SYS-5-CONFIG_P: Configured programmatically by process SEP_webui_wsma_http from console as user on line

%SEC_LOGIN-5-WEBLOGIN_SUCCESS: Login Success [user: user] [Source: source_IP_address] at 03:42:13 UTC Wed Oct 11 2023 - Verificare sui log di sistema i messaggi in cui il filename è sconosciuto e non correlato a un’azione di installazione: %WEBUI-6-INSTALL_OPERATION_INFO: User: username, Install Operation: ADD filename

Infine, Cisco consiglia l’utilizzo del seguente comando al fine di verificare l’eventuale compromissione, dove systemip è l’indirizzo IP del sistema da controllare. Tale comando deve essere eseguito da una workstation con accesso al sistema in questione: curl -k -X POST https://systemip/webui/logoutconfirm.html?logon_hash=1

L’eventuale compromissione potrebbe essere confermata tramite la restituzione di una stringa esadecimale da parte di tale comando.