Vulnerabilità ESXi in vendita a 1,5 milioni di dollari: quali impatti in vista?

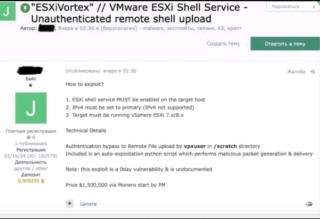

Una recente scoperta di una vulnerabilità di sicurezza 0-day nel servizio VMware ESXi Shell, resa disponibile per l’acquisto per 1,5 milioni di dollari su eXploit.in (un noto mercato online specializzato in exploit informatici) sta scuotendo la comunità IT. Gli exploit 0-day sono vulnerabilità sfruttate dai criminali informatici prima che il produttore rilasci una patch per correggerle, rendendoli particolarmente preziosi per attacchi non intercettati.

La vendita di exploit 0-day è un mercato controverso, con prezzi che possono raggiungere milioni di dollari (come in questo caso) e con acquirenti come hacker criminali, agenzie di intelligence e aziende di sicurezza. La vulnerabilità in questione per VMware ESXi è particolarmente preoccupante, in quanto consente il bypass dell’autenticazione durante il download remoto di file da parte dell’utente vpxuser nella directory /scratch.

Poiché VMware ESXi è ampiamente utilizzato nelle infrastrutture IT aziendali, la vulnerabilità rappresenta una minaccia significativa, dal momento che consente agli attaccanti di scaricare file senza autenticazione compromettendo la sicurezza dei dati e delle operazioni aziendali. Il prezzo elevato dell’exploit suggerisce che potrebbe già essere stato sfruttato e venduto a gruppi più ampi e ciò solleva non poche preoccupazioni per la presenza di attacchi in corso o imminenti.

È quindi fondamentale che gli amministratori di sistema applichino tempestivamente le patch di sicurezza fornite da VMware e implementino controlli di accesso più rigorosi per mitigare il rischio. Inoltre, è altrettanto necessaria una risposta immediata da parte delle aziende che utilizzano VMware ESXi, insieme alla consapevolezza dei rischi rappresentati da marketplace come eXploit.in e all’importanza della collaborazione tra sviluppatori di software e fornitori di servizi di sicurezza per individuare e risolvere le vulnerabilità prima che siano sfruttate.