Vulnerabilità nelle chiavette per MFA YubiKey: un attacco permette di duplicarle

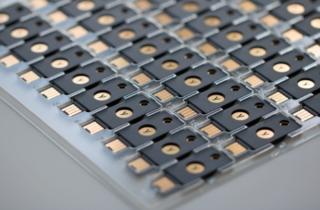

Alcuni ricercatori di sicurezza hanno scoperto una vulnerabilità crittografica nel YubiKey 5, uno dei dispositivi hardware più utilizzati per l’autenticazione a due fattori basata sullo standard FIDO. Questa falla rende il dispositivo vulnerabile alla clonazione se un attaccante ottiene temporaneamente l’accesso fisico ad esso.

La vulnerabilità, nota come side channel, si trova in un microcontroller utilizzato anche in altri dispositivi di autenticazione come smartcard bancarie, passaporti elettronici e sistemi di accesso a aree sicure. Tutti i modelli della serie YubiKey 5 sono confermati come vulnerabili, ma i ricercatori sospettano che qualsiasi dispositivo che utilizzi i microcontrollori Infineon SLE78, Optiga Trust M o Optiga TPM con la libreria crittografica Infineon possa essere ugualmente vulnerabile.

Yubico, il produttore di YubiKey, ha emesso un avviso in coordinamento con un report di NinjaLab, la società di sicurezza che ha scoperto la vulnerabilità. Tutti i YubiKey con firmware precedente alla versione 5.7 rilasciata a maggio 2024 sono vulnerabili e gli utenti possono verificare la versione del firmware del loro YubiKey utilizzando l’app Yubico Authenticator. Poiché non è possibile aggiornare il firmware dei dispositivi, questi rimangono permanentemente a rischio.

L’attacco sfrutta le differenze nei tempi di esecuzione durante un’operazione matematica chiamata inversione modulare nell’algoritmo ECDSA. Utilizzando un oscilloscopio per misurare le radiazioni elettromagnetiche durante l’autenticazione, gli attaccanti possono rilevare piccole differenze nei tempi di esecuzione che rivelano la chiave ECDSA e permettono di estrarla tramite ulteriori analisi.

Per eseguire l’attacco, che rimane comunque molto complesso da portare a termine, un malintenzionato dovrebbe:

- Rubare le credenziali dell’account della vittima

- Ottenere accesso fisico al dispositivo per un breve periodo

- Inviare richieste di autenticazione al dispositivo mentre effettua misurazioni side-channel

- Restituire il dispositivo alla vittima

- Analizzare le misurazioni per estrarre la chiave privata ECDSA

- Accedere all’account della vittima senza il dispositivo fisico

L’attacco richiede circa 11.000 dollari di attrezzature e una comprensione sofisticata dell’ingegneria elettrica e crittografica. Per questo motivo, è probabile che venga utilizzato solo da entità con risorse paragonabili a quelle di uno stato nazionale e solo in scenari altamente mirati.

La vulnerabilità viola una garanzia fondamentale delle chiavi compatibili con FIDO, ovvero che il materiale crittografico segreto che memorizzano non possa essere letto o copiato da altri dispositivi. Tuttavia, lo standard FIDO rimane tra le forme più robuste di autenticazione, non suscettibile a phishing di credenziali o attacchi man-in-the-middle.

Da notare che gli YubiKey offrono protezioni di autenticazione opzionali, come un codice PIN fornito dall’utente o la scansione delle impronte digitali o del viso: misure che, se adottate, renderebbero l’attacco ancora più complesso.