Smantellata la rete del malware Dridex

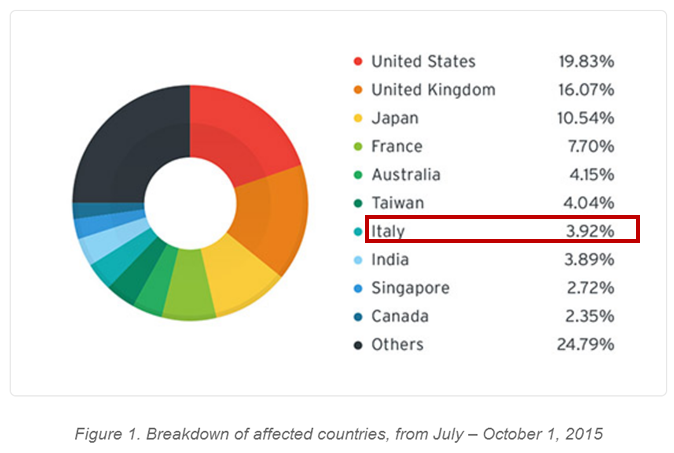

Trend Micro ha partecipato attivamente insieme all’FBI e altre aziende di security nell’operazione che ha portato allo smantellamento dei server command-and-control (C&C) utilizzati dalla botnet DRIDEX, pericoloso banking malware attivo dal luglio dello scorso anno che ha colpito anche in Italia.

DRIDEX, considerato come il successore dell’altrettanto tristemente noto malware GameOver Zeus, ha avuto successo nel panorama delle minacce IT grazie alla sua natura BaaS (Botnet-as-a-Service).

DRIDEX infatti, che controllava diverse reti bot contenenti ciascuna uno specifico set di banche come obiettivo, era specializzato nel rubare le credenziali di login degli utenti che visitavano i siti delle banche in target, attraverso screenshot o prendendo le informazioni dai moduli di compilazione online.

L’abbattimento della rete di server command-and-control (C&C) impedisce a DRIDEX di eseguire attività maligne, ma gli utenti devono assicurarsi che il malware sia stato rimosso dai loro sistemi per una bonifica totale. Gli utenti Trend Micro sono protetti da DRIDEX, mentre tutti gli altri possono utilizzare il free online scanner HouseCall per verificare se il proprio sistema è infetto.