Sicurezza dei container negli ambienti IT ibridi con Qualys Container Security

Qualys, fornitore di soluzioni di sicurezza e compliance basate su cloud, ha annunciato la disponibilità di Qualys Container Security (CS), la nuova cloud app che consente di arricchire le implementazioni di container globali e i processi DevOps con controlli continui di security, integrando i risultati in una visualizzazione unificata dello stato di sicurezza e conformità dell’ambiente IT ibrido globale, abbattendo i silos e riducendo i costi di possesso.

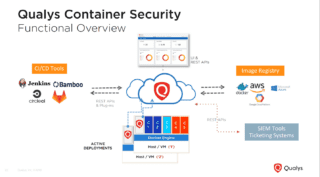

La nuova app CS, integrata nella Qualys Cloud Platform, è una soluzione di sicurezza e compliance specifica per container, che estende la visibilità a questo tipo di ambienti, integrando la visibilità continua dei processi DevOps e dei flussi CI/CD con quella degli ambienti di virtualizzazione tradizionali. Qualys Container Security esegue l’inventario ed il monitoraggio in tempo reale delle modifiche ai container distribuiti in ambienti on-premise ed elastic cloud, estendendo rilevamento di vulnerabilità e controlli di policy compliance ai registri delle immagini, ai container e agli host.

Integrando Qualys CS tra gli strumenti DevOps utilizzati, le organizzazioni possono individuare ed eliminare i rischi già nelle prime fasi di sviluppo e, di conseguenza, ridurre le criticità causate dai metodi di sviluppo aperti e dall’effetto domino che normalmente generano. I team della sicurezza possono essere coinvolti nel processo DevOps per fermare l’inserimento di immagini vulnerabili nel sistema, mentre gli sviluppatori raccolgono dati utili ad eliminare le vulnerabilità. L’elevata accuratezza di Qualys nella scansione delle vulnerabilità riduce anche il fastidio di scartare i falsi positivi, permettendo ai responsabili della sicurezza di concentrarsi sul rilevamento e l’eliminazione dei rischi effettivi.

Queste le principali caratteristiche di Qualys Container Security:

- Visibilità nei progetti basati su container: Qualys CS fornisce funzionalità di auto-discovery per offrire ai clienti completa visibilità sui container host ovunque si trovino nell’ambiente IT globale, sia on-premise che in ambienti cloud. L’app raccoglie informazioni topografiche complete sui progetti con container (immagini, registri di immagini e container generati dalle immagini). Grazie a dashboard dinamiche e personalizzabili, gli utenti possono visualizzare l’intero inventario e lo stato di sicurezza completo dai container fino agli host.

- Sicurezza all’interno di pipeline DevOps: I team di sicurezza possono attivare policy per bloccare l’uso di copie che presentano particolari vulnerabilità oppure il cui livello di vulnerabilità supera una specifica soglia di criticità. Gli sviluppatori possono effettuare la ricerca e l’eliminazione continua delle vulnerabilità nei flussi DevOps, attivando plugin per gli strumenti CI/CD come Jenkins o Bamboo oppure tramite le API REST.

- Individuazione delle minacce, valutazione dell’impatto e priorizzazione della remediation: i team di sicurezza possono cercare immagini con vulnerabilità gravi, pacchetti non approvati e tag vecchi o di test release. Possono quindi valutare l’impatto delle vulnerabilità individuando tutti i container che usano immagini vulnerabili e non approvate. Qualys CS verifica se tali immagini sono nella cache di più host e individua tutti i container che espongono porte di rete vulnerabili in esecuzione con privilegi, quindi soggetti ad attacchi.

- Protezione runtime dei container: CS aiuta i team di security ad analizzare, proteggere e rendere sicuri i container in esecuzione. I clienti possono inoltre identificare le variazioni di configurazione e sicurezza in fase runtime che violano il comportamento immutabile dell’immagine principale usando vulnerabilità diverse o diversa configurazione software. Qualys CS usa anche policy-based orchestration per impedire che i container con immagini vulnerabili vengano attivati nei cluster Kubernetes. I clienti possono inoltre risalire all’impatto dell’host sui container accedendo con facilità ai dettagli del livello host per individuarne le vulnerabilità e la conformità delle patch.